Active Directory Nedir?

Active Directory, en kısa ve net tanım olarak merkezi bir kimlik yönetim sistemidir. Daha geniş bir ifade ile Microsoft tarafından özellikle Windows tabanlı sunucu ve son kullanıcı bilgisayar sistemleri için tasarlanmış olan, içerisinde sunucu ve son kullanıcı bilgisayar objeleri ile kullanıcı hesaplarının ve grup bilgilerinin tutulduğu bir dizin servisidir. Tabi bahsi geçen verileri tuttuğu için aynı zamanda bir veri tabanıdır. Bu servis içerisinde yer alan Group Policy yönetim aracı ile çeşitli kısıtlamalar yapabilir veya tek bir noktadan istediğimiz uygulamanın dağıtımını gerçekleştirebiliriz. Microsoft’un uzun yıllara dayalı tecrübesi ve sağladığı güvenliğin yanı sıra kimlik yönetimi, kaynakların kontrolü ve yönetimin merkezileştirilmesi açısından büyük kolaylık sağladığı için alanında en çok tercih edilen dizin servisidir.

Active Directory ilk olarak Windows Server 2000 ile hayatımıza girdi. Zamanla Windows Server 2003, 2008, 2012, 2016, 2019 ve 2022 sistemlerinde kendini geliştirerek günümüzdeki halini almıştır. Tüm sorgulama ve değişiklik işlemleri ile veri tabanı yönetimi gibi işlemler ESE (Extensible Storage Engine) isimli veritabanı motoru tarafından yürütülür.

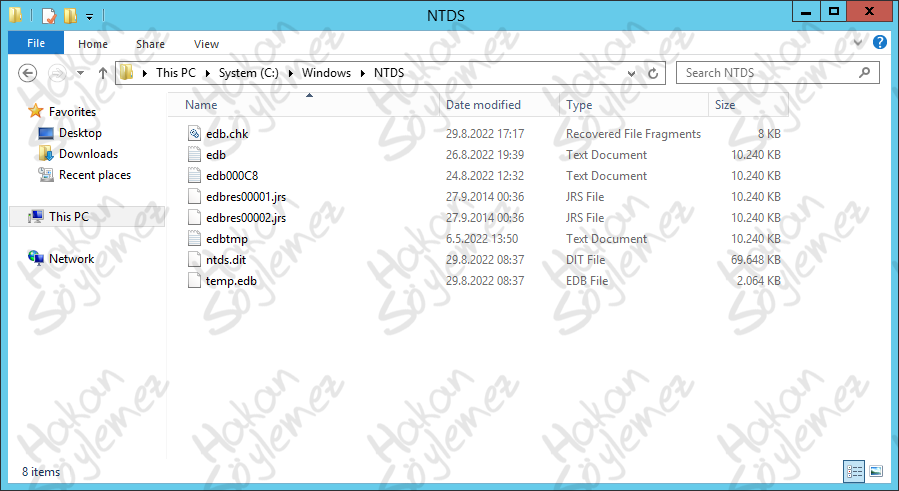

Active Directory servisi, yalnızca sunucu işletim sistemi üzerine kurulabilir. Active Directory servisinin kurulduğu sunucu Domain Controller olarak adlandırılır. Bir organizasyon içerisinde bir veya birden fazla Domain Controller bulunabilir. İlgili servisin varsayılan konumu “%systemroot%NTDS” şeklindededir. Veri tabanı dosya ismi ise ntds.dit (New Technology Directory Service-Directory Information Tree)’ dir. Bununla birlikte tüm işlemlerin geçici olarak yer aldığı, değişikliklerin veri tabanına yazılmadan önce çeşitli sebeplerden ötürü saklandığı ve transaction log olarak adlandırılan edb.log isimli dosya da, Active Directory servisinin çalışmasında kritik rol oynar. Bir diğer önemli veri tabanı bileşeni ise ESE checkpoint olarak adlandırabileceğimiz ebd.chk dosyasıdır. Bu dosyanın görevi edb.log a yazılan değişiklik bilgisinin “ntds.dit” içerisine, düzgün ve tutarlı olarak yazılıp yazılamadığını konrol etmektir.

Active Directory Özellikleri;

- Yönetilebilirlik

- Ölçeklenebilirlik

- Genişletilebilirlik

- Güvenlik Entegrasyonu

- Diğer Dizin Servisleriyle Birlikte Çalışabilme

- Güvenli Kimlik Doğrulama ve Yetkilendirme

- Group Policy ile Yönetim

- Dns ve Dhcp gibi Servislerle Birlikte Çalışabilme Özelliği

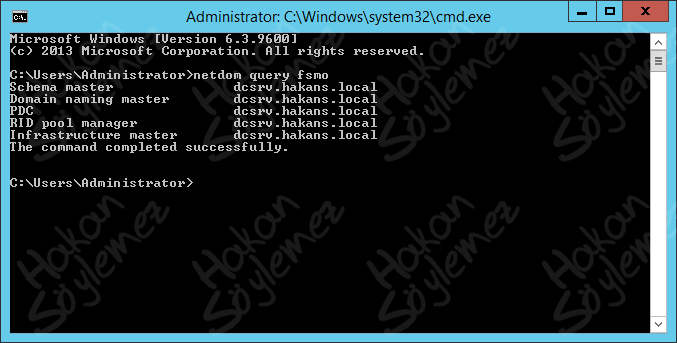

Active Directory FSMO Rolleri (Flexible Single Master of Operation);

Bir Active Directory sunucusu üzerinde 5 adet role bulunmaktadır. Bunlar aşağıdaki şekildedir;

- Schema Master

- Domain Naming Master

- PDC Emulator

- RID Master

- Infrastructure Master

Bu rolleri sorgulamak için aşağıda yer alan komutu kullanabiliriz. Bu komut aynı zamanda eğer ortamda birden fazla Domain Controller varsa rollerin hangi sunucu ya da sunucularda olduğunu gösterecektir.

netdom query fsmo

Schema Master

Active Directory Domain Services içerisinde, yapıdaki nesnelerin sahip olacağı özellikleri belirleyen bileşendir. Nesnelerin biçimsel yapısını belirler diyebiliriz. Örneğin, kullanıcı nesnesinde ad, soyad, şehir, görev gibi bilgilerin Schema üzerinde tutulurlar. Bir kullanıcının schema üzerinde değişiklik yapabilmesi için “Schema Admins” grubunun üyesi olması gerekir.

Domain Naming Master

Domain (etki alanı) isimlerini bünyesinde tutan rehberdir diyebiliriz. Yeni bir domain kurulacağı zaman isim onayını bu rol verir. İsim çakışmasını önler.

RID Master

Ağda bulunan tüm nesnelerin kendine has benzersiz bir SID (Security identifier) numarası vardır. RID Master bu SID bilgilerini tutar. Nesnelerin benzersiz bir SID numarası almasını sağlar ve çakışmayı önler.

Infrastructure Master

Farklı etki alanlarından gelen kullanıcıların SID numarası ile ilgili ayarlamaları gerçekleştirir. Global Catalog sunucusu ile replikasyonu sağlar.

PDC Emulator

Ağda bulunan DC’ler arasında replikasyonu sağlar. Windows oturumlarını kontrol eder. PDC rolü hangi Domain Controller sunucusu üzerinde ise diğer sistemler saat bilgisini bu sunucu üzerinden alırlar.

Active Directory Mantıksal Yapısı;

Forest ve Tree

Oluşturulan ilk Windows Server Domain’i, Active Directory yapısındaki Kök Domain’i (Root Domain) ifade eder. Bundan sonra oluşturulacak olan yeni ek Domain’ler mantıksal Tree veya Forest yapısını oluşturacaktır.

- Forest

Forest, birden fazla Tree’nin birleşmiş halidir. Oluşturulan ilk Domain bir Tree’yi ifade eder ve ilk Tree’nin oluşturulmasıyla Forest’da oluşmuş olur. Sonradan bu Forest’a eklenecek olan Tree’ler, diğer Tree’lerle aynı isim aralığını paylaşmayacak olasalar da aynı Schema ve Global Catalog’a sahip olurlar. Forest oluşturulurken kurulmuş olan ilk Tree Forest-Root olarak bilinir ve diğer Tree’ler bu Forest Root altında toplanırlar. - Tree

Bir Tree yapısında yeni bir domain eklendiği zaman, yeni eklenen domain sondan eklendiği domainin “Child Domaini” durumunda olur ve eklendiği domain de eklenen domain için “Parent Domain” olur. Yeni oluşturulan Child Domain’in ismi Parent Domain’den gelen isimle birleştirilir ve yeni oluşan Domain’in DNS ismi ortaya çıkar.

Örneğin “hakansoylemez.com” bir parent domaindir. Bu domaine eklenecek yeni bir alan adı “hakansoylemez.com” domaininin Child Domain’i olacaktır. Bu konuyu daha iyi anlayabilmek için “mail” ismini örnek gösterebiliriz. Mail ismi ortama domain olarak eklenirse parent domain ile birleşir ve mail.hakansoylemez.com olarak adlandırılır. Bu örnekte mail.hakansoylemez.com, hakansoylemez.com parent domaininin child domaini oldu.

Domain

Domain, Active Directory’nin en temel bileşenidir. Domain sistem yöneticisi tarafından benzersiz bir isim seçilerek oluşturulmalıdır. Ayrıca Domain’ler güvenlik noktasında belli sınırlara sahiptir. Eğer sistem yöneticisi ayrıca bir izin belirlememişse, bir kullanıcının hakları sadece o Domain içerisinde geçerli olacaktır. Her bir Domain kendi güvenlik yapısına sahiptir. Domain’ler ayrıca replikasyon birimi olarak adlandırılır. Bir Domain içerisinde, Active Directory veri tabanı kopyalarını bulunduran Domain Controller’lar organizasyon içerisinde yapılan değişiklikleri birbirlerine göndererek replikasyon yaparlar.

Organizational Unit

Organizational Unit bir Domain içerisindeki kullanıcı hesaplarını, grupları veya bilgisayarları organize etmek amacıyla oluşturulmuş objelerdir. Organizasyonun ihtiyacını karşılamak ve yönetimi kolaylaştırmak noktasında kullanılırlar.

Örnek olarak, objeleri gruplarken yönetimsel gereksinimler ön planda tutalabilir. Organizasyonda bir yönetici kullanıcılardan diğer yönetici ise bilgisayarlardan sorumlu olacaksa, biri kullanıcılar için biri de bilgisayarlar için iki adet OU oluşturulur ve kullanıcılar birinde bilgisayarlar da diğerinde toplanır. Son olarak ikisine de ayrı ayrı yönetciler atanabilir. Veya departman seviyesinde gruplandırmalar yapılabilir. Örneğin bir “Muhasebe” bir de “Pazarlama” departmanları için OU oluşturulur ve bu departmanlarda çalışan kullanıcılar ilgili OU’lara yerleştirildikten sonra departman şefleri bu birimlere yönetici olarak atanabilir. Bu işlemler aynı zamanda biz sistem yöneticilerinin işlerini kolaylaştıracaktır.

Global Catalog

Global Catalog (GC), Active Directory Forest’ ı içinde yer alan her objeyi bulunduran bir veri tabanıdır ve Global Catalog Server‘ larda tutulur. Bu barındırılan özellikler, varsayılan olarak sorgulamalar esnasında en sık kullanılan özelliklerdir. Global Catalog kullanıcılara şu hizmetleri sunar;

• Gereken verinin nerede olduğundan bağımsız olarak Active Directory objeleri hakkında bilgiler sunar.

• Bir ağa logon olunurken Universal Group Membership bilgisini kullanır.

Global Catalog Sunucusu Domain’deki bir Domain Controller’dır ve Domain’de oluşturulan ilk Domain Controller otomatik olarak Global Catalog seviyesine yükseltilir. Sonradan ek Global Catalog Sunucular eklenebilir.

Schema

Kullanıcı, grup, bilgisayar ve yazıcılar gibi bütün objelere ait bilgileri içerir. Forest içerisinde, sadece bir Schema bulunur ve bütün obje bilgileri bu Schema üzerine yazılır. Kullanıcıların çalıştıkları bölümleri ve doğum yeri gibi bilgileri buna örnek olarak verebiliriz. Schema bilgileri, Active Directory veri tabanı (database) içerisinde depolanır.

• Kullanıcı uygulamaları için dinamik bir yapı sunar. Kullanıcıların obje araştırma işlemleri, Schema üzerinden gerçekleşir.

• Yeni oluşturulan veya değiştirilen obje dinamik olarak Schema içerisinde güncellenir.

• Obje sınıf ve niteliklerinin korunmasında, “Discretionary Access Control Lists (DACLs)” kullanılır.

• DACLs ile Schema üzerinde yalnızca yetkilendirilmiş kullanıcıların (authorized users) değişiklik yapabilmesi sağlanır.

Lightweight Directory Access Protocol (LDAP)

Tanım olarak LDAP, TCP/IP üzerinde çalışan dizin servislerini sorgulama ve değiştirme amacıyla kullanılan uygulama katmanı protokolüdür. Active Directory mimarisi içerisinde ise sorgulama (query) ve güncelleme (update) için kullanılan, temel bir directory servis protokolüdür. LDAP ile Active Directory objeleri, OU (Organizational Unit) ve CN (Common Name) kullanılarak Active Directory içerisinde yeniden tanımlanır. LDAP isimlendirme yöntemi; Active Directory objelerine erişimde kullanılır ve iki tanım içerir;

• Distinguished Names

• Relative Distinguished Names

Distinguished Names

Tüm Active Directory objeleri, network ortamında kendilerine ulaşılmasını sağlayan komple path içeren, distinguished name’e sahiptir. Örneğin;

CN=Hakan Soylemez , OU=Teknik , DC=hakans, DC=local

Burada kullanılan CN Common Name, OU Organizational Unit, DC ise Domain Component anlamındadır. DC, Domain hiyerarşisini belirler. Tüm DNS akışı tek tek yazılır. Örneğin; Domain adı hakansoylemez.local ise, DC=hakansoylemez, DC=local şeklinde belirtilir. Başka bir örnek verecek olursak “AKIF” isimli kullanıcı, “TEKNIK” isimli OU içinde bulunsun ve bağlı bulunduğu Domain adı “hakansoylemez.local” olsun. Bunun “Distingushed Name” yazılımı aşağıdaki şekilde olacaktır;

CN=AKIF, OU=TEKNIK, DC=hakansoylemez, DC=local

Relative Distinguished Name

LDAP distinguished name içerisinde yer alır ve objeye ait eşsiz (unique) tanımlamayı içerir. Yani Active Directory yapısında tanımlı olan Domain içinde tektir. Örneğin;

CN=AKIF, OU=TEKNIK, DC=hakansoylemez, DC=local

yazılımında hakansoylemez.local içinde tek olan Relative Distingished Name “AKIF” ‘dir. En son yazılan değer, her zaman tek değerdir. Ondan dolayı mükerrer olamaz.

Active Directory Fiziksel Yapısı;

Active Directory içinde fiziksel yapı, mantıksal yapıdan bağımsız bir mimariye sahiptir. Mantıksal yapı ile network kaynakları organize edilirken, fiziksel yapı ile network trafiğinin kontrolü ve konfigürasyonu gerçekleştirilebilir. Active Directory’nin fiziksel yapısını; DC (Domain Controller) ve Site’lar oluşturur. Active Directory’nin fiziksel yapısı, replikasyonun yer ve zamanı ile Network’e katılımını (logon) belirler. Network trafiği ile logon işlemlerinin optimizasyonu ve bu işlemlerde olabilecek hataların giderilmesi, fiziksel yapının anlaşılmasına bağlıdır.

Domain Controller

Domain Controller, üzerinde Active Directory veritabanının bir kopyasını bulunduran sunucudur. Ortamda yapılan herhangi bir değişiklik Domain Controller üzerinde gerçekleştirilir ve daha sonra organizasyondaki diğer tüm Domain Controller’lar bu değişiklikleri replikasyon yoluyla birbirlerine kopyalarlar. Domain Controller’lar dizin bilgisini bulundururlar ve kullanıcıların logon işlemlerini, kimlik doğrulama işlemlerini ve dizin arama işlemlerini yürütürler. Bir domainde bir veya daha çok Domain Controller olabilir. Küçük çaplı bir organizasyonda bir Domain Controller bir de Additional Domain Controller yeterli olurken, farklı fiziksel lokasyonlara yayılmış büyük bir işletme için, bölge başına bir veya iki Domain Controller daha uygun olabilir. Bir Domain’e birden fazla Domain Controller yerleştirmenin amacı hem hata toleransı sağlamak hem de Domain Controller’lar arasında yük dağılımı yapmaktır.

Sites

Bir Site, birbirlerine yüksek bant genişliğine sahip dış hatlarla bağlanmış bir veya birden fazla IP alt ağlarını ifade etmektedir. Site’ları doğru bir şekilde yapılandırarak kullanıcıların logon işlemlerinde oluşan ağ trafiğini ve replikasyon işlemleri sırasında oluşan yoğunluğu en aza indirgemek için Active Directory’nin alt ağlar arasındaki fiziksel bağlantıları en efektif şekilde kullanmasını sağlayabiliriz. Site oluşturmaktaki başlıca sebepler şunlardır:

• Replikasyon trafiğinin optimize edilmesi

• Kullanıcıların logon esnasında en hızlı bağlantıyı kullanarak doğru Domain Controller’ı bulabilmeleri

Active Directory ve DNS

Active Directory ve DNS entegrasyonu Windows Server sisteminin en önemli özelliklerinden biridir. Active Directory ve DNS, objelerin hem Active Directory objeleri hem de DNS domainleri ve kaynak kayıtları (Resource Records) olarak sunulabilecek şekilde benzer bir hiyerarşik isimlendirme yapısına sahiptirler. Bu entegrasyonun sonucu olarak Windows Server ağındaki bilgisayarlar, Active Directory’ye özgü birtakım servisleri çalıştıran bilgisayarların yerini öğrenmek için DNS sunucuları kullanmaktadırlar. Örneğin, bir client Active Directory’ye logon olmak veya herhangi bir kaynağı (yazıcı veya paylaşılmış bir klasör) dizin içerisinde aratmak için bilmesi gereken Domain Controller’ IP adresini DNS sunucu üzerinde SRV kayıtlarından öğrenmektedir. Active Directory’nin sorunsuz bir şekilde çalışması için DNS sunucuların SRV kayıtlarını eksiksiz bir şekilde barındırması gerekmektedir. SRV kayıtlarının amacı, client’lara logon esnasında veya herhangi bir kaynağa ulaşıyorken Domain Controller’ların yerlerini belirtmektir. SRV kayıtlarının olmadığı bir ortamda, client’lar Domain’e logon olamayacaklardır. Ayrıca Windows Server, DNS bilgilerinin Active Directory veritabanı ile tümleşik olarak saklanmasına olanak vermektedir. Bu sayede DNS bilgilerinin replikasyonu daha efektif ve güvenli bir hale gelmektedir.

Great, thanks for sharing this blog.Thanks Again.

VPN ile bağlı olduğum uzak uçtaki bilgisayarlarımı merkez binam içerisinde kurduğum tek bir active directory yönetebilir miyim?

Merhaba Yücel Bey,

Vpn ile bağlı olduğunuz bilgisayarların dns tanımlamalarına merkez lokasyonunuzda yer alan domain controlleri eklemeniz ve bilgisayarları active directory’ye member etmeniz durumunda yönetebilirsiniz.

Harika bilgiler, devamini dilerim, yüreginize saglik. Almanyadan Selamlar

Değerli yorumunuz için çok teşekkür ederim.

Emeğinize sağlık çok guzel bir bilgi olmuş.

İlginiz için ben teşekkür ederim.

Çok güzel çalışma. Çok faydalı oldu. Teşekkür ederim.

Değerli yorumunuz için ben teşekkür ederim.

Ben Active directory güncellenmesi yani 2008 serverları 2016 ya upgrade yapmak istiyorum ama nasıl yapıcagım bilmiyorum Bi bilginiz var mı acaba?

Merhaba Bilal Bey,

Anladığım kadarıyla Server 2008 olan Domain Controller sunucunuzu 2016’ya upgrade etmek istiyorsunuz. Bunun için önce ortamınıza yeni bir Server 2016 sunucu kurup üzerine Active Directory rolünü eklemelisiniz. Bu yeni kurduğunuz sunucu artık additional domain controller pozisyonuna bürünür. Ortamınızın büyüklüğüne göre bir süre sunucularınızın kendi aralarında senkron olmasını bekledikten sonra (veya bunu manuel de yapabilirsiniz) DC rollerini yeni sunucuya taşımalısınız. Böylece yeni sunucunuz master pozisyonuna dönecektir. Artık eski DC sunucunuzu ortamdan kaldırabilirsiniz. Bunun için önce eski sunucunuzda dcpromo komutunu çalıştırmalı ve Active Directory rolünü kaldırmalısınız. Sonrasında sunucuyu kaldırabilirsiniz.

Elinize sağlık hocam çok güzel makale olmuş.

Kıymetli yorumunuz için ben teşekkür ederim.

Merhaba Hakan bey, aktif directory kullanılan işletmede bir program kuracağım zaman sıkıntı yaşıyorum. Sıkıntım sadece o programla alakalı. Şu şekilde;

Programı yönetici olarak çalıştırdığımda herhangi bir sıkıntı yaşamıyorum ama normal olarak açmaya çalıştığımda açılış aşamasının yarısında eror veriyor. Kısacası program bana normal kullanıcı yetkisiyle açtırmıyor. Normal kullancı yetkisi ile açmak için ne yapmalıyım. Yardımcı olabilirseniz sevinirim

Merhaba Akif Bey,

Programı kurmaya mı yoksa açmaya mı çalışıyorsunuz tam anlayamadım. Eğer kurmaya çalışıyorsanız, Active Directory ortamındaki bir bilgisayarda yetkisiz bir hesap ile oturum açılması durumunda program kurmak gibi yönetimsel faaliyetlerin gerçekleştirilememesi gayet normal bir durumdur. Bazı uygulamalar da her açılışta registiry’e veri yazarlar. Bu durumda da yine sıkıntı yaşayabilirsiniz. Bu tip durumlar için kullanılan çeşitli third party ürün çözümleri var. Ancak her ne kadar önermesek de bu konu sektörde genellikle user hesabının kendi bilgisayarında local admin olarak eklenmesi ile çözülüyor.

Hakan bey, tam olarak şöyle. Aktif directory’nin kullanıldığı işletmede herhangi bir personelin bilgisayarında(admin yetkisi olmayan) bir uygulamayı kurarken her hangi bir sıkıntı yaşamıyorum ama uygulamaya tıkladıktan sonra açılırken hata veriyor, aynı işemi uygulamaya sağa tıklayıp yönetici olarak çalıştır(tam yetki ile) dediğimde sorunsuz çalıştırıyor ve her defasında yönetici olarak çalıştır seçeceğiyle açmam gerekiyor. Ve bunu işletme onaylamıyor, uygulamayı o personel kendi kullanıcısı hesabı ile( admin yetkisi olmayan standart kullanıcı) açmasını istiyor. Uygulama üreticisi firma ile görüştüğümde – uygulamanın yazılım mimarisinde admin yetkilerini( tam yetki) kullanması gerekiyor normal kullanıcı yetkileri yetersiz diyor. Bu sorunu aktif directory’e bağlamamın sebebi ise aynı uygulamayı aktif directory kullanmayan işletmelerde sıkıntısız kullanmam. Bilgilendirmeleriniz için teşekkür ederim 🙂

Bunun için RunAsTool isimli uygulamayı kullanabilirsiniz. Uygulamayı indirip ilgili client bilgisayara yükledikten sonra bir seferliğine local admin yetkisi ile başlatmanız ve çalıştırmak istediğiniz programın .exe dosyasını uygulama içerisine sürükle bırak yöntemi ile eklemeniz gerekiyor. Sonrasında sıradan bir kullanıcı uygulamayı açarken otomatik olarak yönetici yetkileri ile çalıştıracak ve her seferinde şifre sorulmayacak.

Teşekkür ediyorum Hakan bey, bu bilgi çok işime yaradı. İyi akşamlar diliyorum 🙏😊

Rica ederim. İlginiz için ben teşekkür ederim. İyi günler 😊

Çok yararlı bilgiler, yedek parça ekibim olarak sistemimizin yönetimini sizin makalelerinizden yararlanarak iyileştirmekteyiz.

Normal bilgisayara Active Directory kurulurmu

sunucumu internet ortamina acmam gerekiyor guvenlik önlemlerini nasil alabilirim en ust duzeyde

Merhaba Yalçın Bey, aslında bu sorunun bir çok cevabı olabilir ancak kabaca şöyle cevaplayabilirim;

1- Kullandığınız işletim sistemi en az Windows Server 2012 olsun.

2- Sunucunuzun güncelleştirmelerinin eksiksiz olarak yapıldığından emin olun

3- Sunucunuzun Windows firewall veya benzeri bir uygulamasının yüklü ve açık olduğundan emin olun

4- Sunucunuz üzerinde gerekli olmayan uygulamaları barındırmayın. Yüklü olmaları gerekenleri ise muhakkak güncel tutun.

5- Sunucunuzda antivirüs gibi bir güvenlik yazılımınız olsun

6- Sunucunuzda kullanılan hesapların parolalarını güçlü olarak yapılandırın ve düzenli arlıklarla değiştirin.

Grup Policy ve Active Directory nasıl bir ilişkiye sahiptir?

Merhaba Melihcan Bey, Active Directory ve GPO ayrılmaz bir ikilidir desek yanlış olmaz. Active Directory üzerinde yapılan ayarlar kullanıcı veya bilgisayarlara group policy ile dağıtılır. GPO için kabaca şu ifadeyi kullanabiliriz; güvenlik ve kullanıcıların ihtiyaç duyduğu çalışma ortamlarının oluşturulması, kullanıcılara bir takım hakların verilmesi veya kısıtlanması ve kullanıcıların ihtiyaç duyduğu uygulamaların yüklenmesi gibi işlemleri Active Directory üzerinden group policy ile merkezi olarak yapabiliriz.

. Active directory kullanıcı grupları ve bunların özelliklerini örneğin (Domain, Enterprise, Schema vd ) bu yazınız bunun cevabımıdır ?

Bu yazı genel anlamda bahsettiğiniz uygulamaların anlatımıdır diyebilirim.

Bu ekolojiye yeni yeni giriyorum ve ilk açtığım site sizsiniz sitede çok dolaşacağım gibi geliyor.

Elinize kolunuza sağlık.

Kıymetli yorumunuz için teşekkür ederim.

Şirketler bizim web whastapp tan yazdıklarımızı bu uygulamayla kayıt altına alabilirmi ?

Merhaba Suat Bey, Active Directory ile bahsi geçen izleme işlemleri yapılamamaktadır.

Hocam 10 numara aciklama olmus, cok faydali oldu, sagolasin , varolasin.

Teşekkür ederim 🙂

merhaba, rdp lisansları için, cal user için ad kurulumu yapıyoruz.

gerçek bir domain belirtmemize gerek var mı. rdp sorunsuz çalışması için teşekkürler.

Merhaba Erol Bey. Bunun için gerçek bir domain belirtmenize gerek yok. Yerel domain tanımı ile ilerleyebilirsiniz.

Bir kamu kurumunda bilgi işlemde çalışan arkadaşların “göçebe” şeklinde ifade ettiği bir sistem duydum. Örneğin hastanede, kendi hesabımla o bilgisayara giriş yapıp masaüstünde / tarayıcı yer imlerinde ne bıraktıysam o bilgisayarda kalıyordu. Başka bir bilgisayarda açtığımda aynı verileri göremiyordum.

Babamın küçük ölçekli ofisi için araştırdığımda bunun aslında mümkün olduğunu söylediler. Göçebe dedikleri bir şekilde ayarlayınca, az sayıda kullanıcısı olan serverlarda 1.bilgisayarda ne yapıp bıraktıysam, 2.bilgisayarda da giriş yapınca karşılaşabileceğim bir yapıdan bahsettiler. Bu gerçekten mümkünse ismini verebilir misiniz? Araştırıp, okumak isterim. Çok teşekkürler.

Merhaba Mehmet Bey. Bu özelliğin adı “Roaming Profile” olarak geçiyor.

Merhaba,

Active directory üzerinden herhangi bir group içerisinde user bilgilerini nasıl export edebilirim.

Bilginiz var ise detay verebilir misiniz?

İyi Çalışmalar,

Selamlar,

Windows Directory Services rolü için için MS ile teknik görüşmem olacak, sizce nerelere odaklanmalıyım? nerelerden soru geliyor? önerebileceğiniz herhangi bir şey için şimdiden teşekkürler.

Merhaba Alper Bey. Bu konuda bilgi sahibi değilim maalesef.

Emeğinize sağlık çok açıklayıcı bir yazı olmuş.