Certification Authority Kurulumu

Merhaba,

Bugünkü makalemizde Windows Server 2012 R2 üzerinde Certification Authority (CA) servisinin kurulumundan bahsediyor olacağız. Servis çoğu kullanıcı tarafından sertifika server olarak bilinmektedir. Peki ne işe yarar bu servis? Günlük hayattaki kullanım alanları nelerdir?

Öncelikle adından da anlaşılacağı gibi bir sertifika üretme servisidir. Https tabanlı sitelerde veya ssl içerikli uygulamalarda kullanılan sertifikaları üreten servistir diyebiliriz. Dünya üzerinde çeşitli sertifika üreticileri mevcuttur. Ama her zaman güvenilir sertifika üreticilerinden sertifika satın almak istemeyebiliriz. Bunun sebepleri arasında ücretlendirme veya şirket politikaları gelebilir. Bu sebeple local ortamımıza kuracağımız bir sertifika sunucusu ile sertifikalarımızı ürettirebilir ve rahatlıkla kullanıma sunabiliriz. Bu tip sertifikalara self signed certificate denilmektedir. Public sertifikalardan farklı olarak tamamen ücretsizdirler. Bununla birlikte self signed certificate kullanan sitelere girilmek istendiğinde karşımıza sitenin güvenli olmadığına dair bir uyarı mesajı çıkacaktır. Çünkü sertifika sunucumuz, kullandığımız browser içerisinde default olarak tanımlı gelen üreticiler arasında bulunmamaktadır. Bu gayet normal bir durumdur ve sertifikanın güvenilir üreticiler içine eklenmesi durumunda bu hata mesajından kurtulabiliriz. Ancak tabi bu çözüm genel bir çözüm değildir. Geneli kapsayan bir çözüm için sertifika satın alınması gerekmektedir. İlgili servis ile ilgili daha detaylı bilgiye aşağıda yer alan linkten ulaşabilirsiniz;

Çeşitli güvenilir sertifika üreticileri olduğu gibi aynı şekilde çeşitli self signed certificate üreten uygulamalar da mevcuttur. Biz makalemizde Microsoft tabanlı olan Active Directory Certificate Services kurulumundan bahsediyor olacağız. Kurulacak olan CA ile sertifika taleplerine yanıt verebilir ve yeni sertifikalar oluşturabilirsiniz. Örnek olarak, Exchange Owa, Skype for Businss veya Lync Internal sertifika verilebilir.

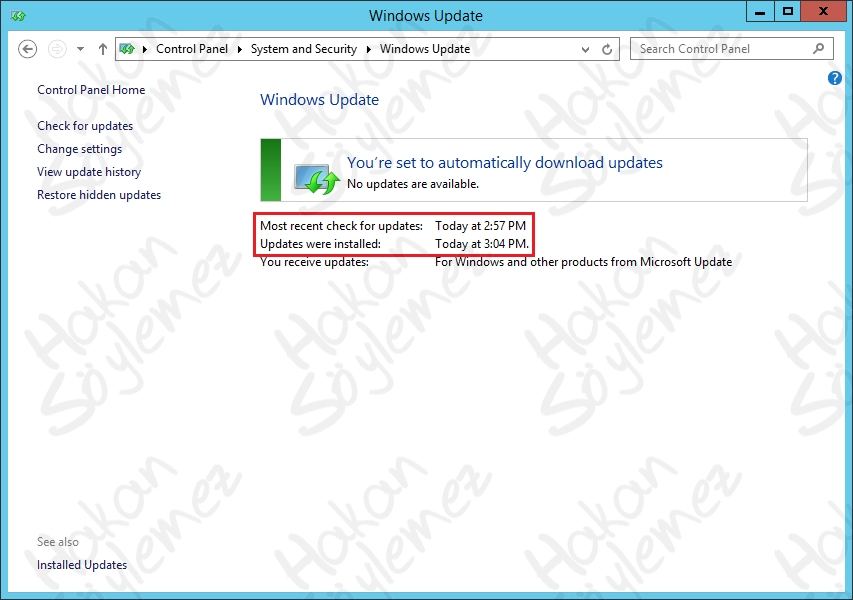

Servis kurulumuna geçmeden önce yapımız ile ilgili bazı bilgiler verelim. Öncelikle bu tip servis kurulumları için domain controller sunucularının kullanılmasını önermiyoruz. Eğer mümkünse üzerinde yüklü bir role veya servis olmayan sunucular kullanınız. Biz örneğimizde bu şekilde ilerliyor olacağız. Yapımızda hakans.local şeklinde yapılandırılmış ve ismi dcsrv olan bir adet domain controller var. DC’ye 10.34.210.200 ip adresi verildi. Kurulum yapacağımız sunucuya ise 10.34.210.210 ip adresi tahsis edildi. Yapımız ile ilgili kısa bilgilendirmeden sonra her makalemizde bahsettiğimiz gibi öncelikle sunucu güncellemelerinin yapıldığından emin olmamız gerekiyor. Bu işlem servis kurulumları için bir zorunluluk olmamakla birlikte güvenlik açısından ciddi bir gerekliliktir.

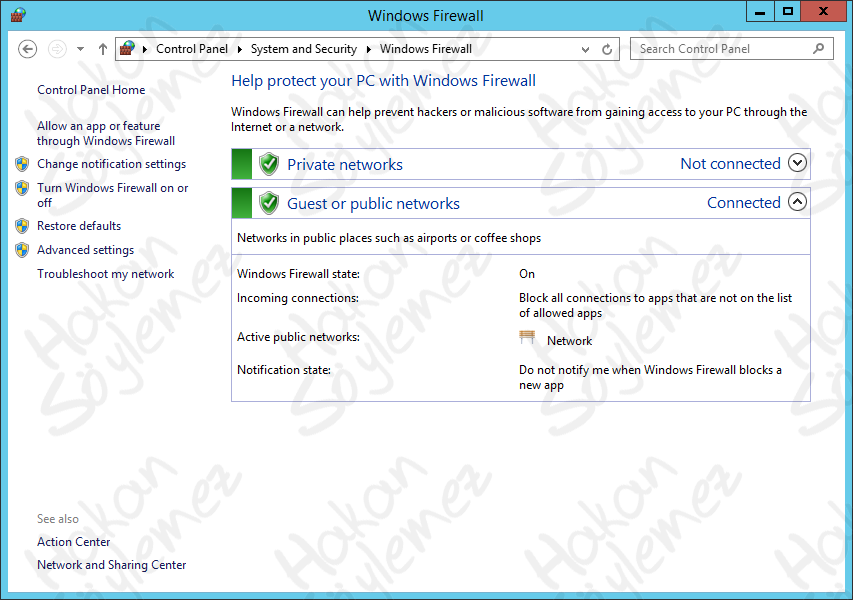

Yine güvenlik ayarlarımız çerçevesinde Windows Firewall servisimizin de çalıştığından emin oluyoruz.

Sunucumuzun ip yapılandırmasına dikkat ederseniz dns olarak domain controller sunucumuzun ip adresini verdik. Çünkü servisimizi kurmadan önce sunucumuzu domain yapısına dahil edeceğiz.

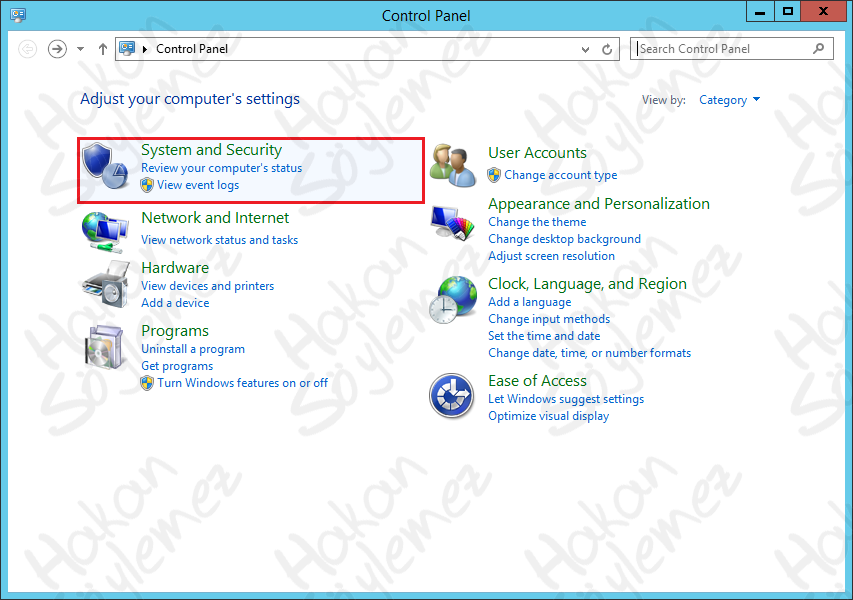

Sunucumuzu domaine dahil etme işlemini gerçekleştirelim. Bunun için önce Control Panel üzerinden System and Security sekmesine geliyoruz.

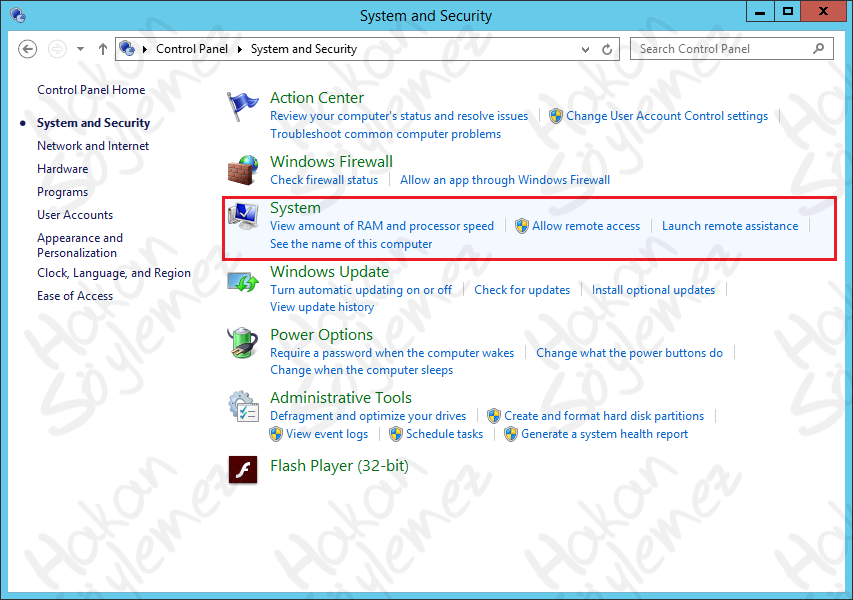

Daha sonra System sekmesine tıklıyoruz.

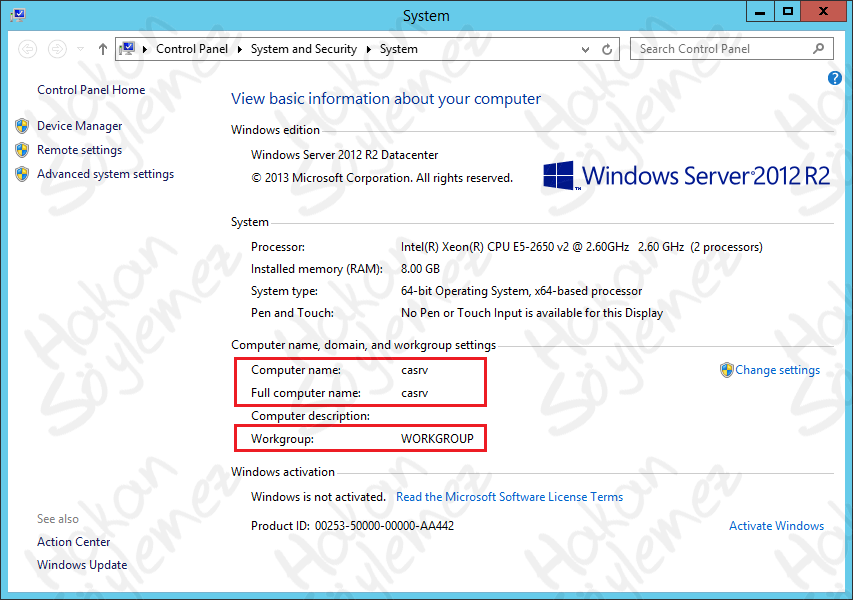

Sunucumuzun ismini casrv olarak daha önceden tanımlamıştık. Gördüğünüz gibi sunucumuz şuan herhangi bir domaine dahil olmadığı için WORKGROUP isimli çalışma grubunda olduğu görülüyor. Sunucumuzu domain yapısına dahil edeceğimiz için Advanced system settings sekmesine tıklıyoruz.

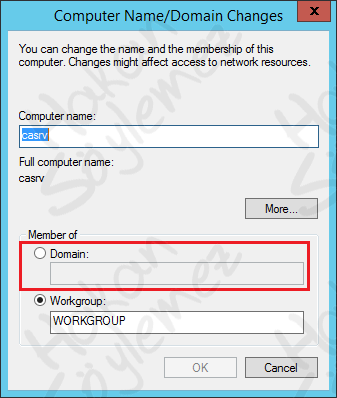

Computer Name tabından altta yer alan Change… butonuna tıklıyoruz.

Member of alanından Domain tabına geçiyoruz.

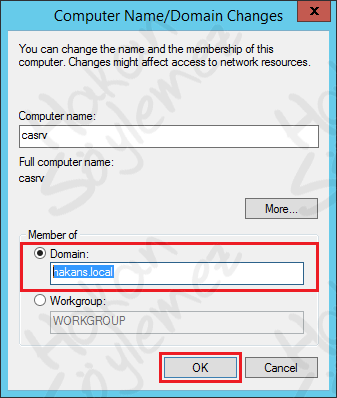

Yazımızın başında da belirttiğimiz üzere ortamımızda bulunan domain controller üzerindeki active directoy ismi hakans.local olarak yapılandırılmıştı. Bu sebeple sunucuyu active directory yapısına dahil etmek için domain alanına hakans.local yazarak OK butotuna basıyoruz.

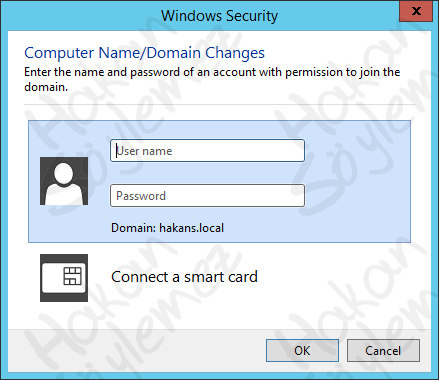

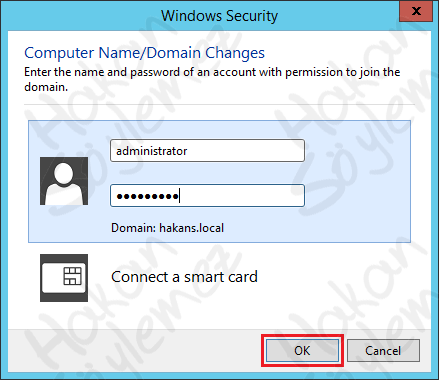

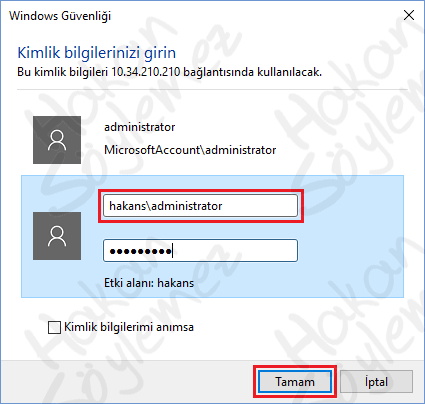

Karşımıza kullanıcı adı ve şifresi ekranı çıkıyor.

Gerekli bilgileri yazarak OK butonuna basıyoruz.

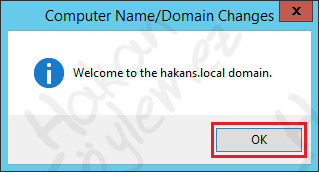

Başarılı bir şekilde domain yapısına dahil olduk. OK butonu ile pencereyi kapatalım.

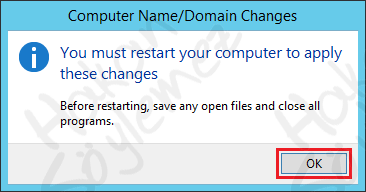

Karşımıza sunucuyu restart etmemiz gerektiğine dair uyarı mesajı çıkıyor. OK butonuna basarak uyarı ekranını kapatıyoruz. Sunucuyu bir sonraki ekranda restart edeceğiz.

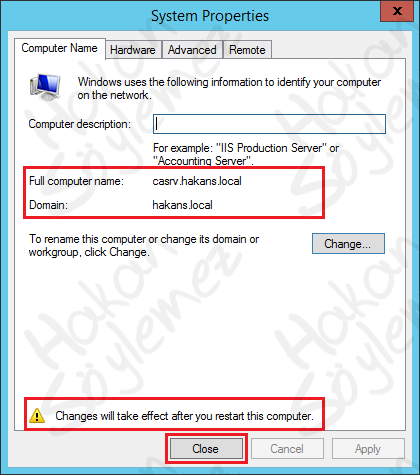

Sunucu isminin değiştiğini ve Workgroup yerine Domain alanının geldiğini görebiliyoruz. Değişiklikler sunucuyu yeniden başlattıktan sonra geçerli olacaktır. Bunun sayfanın en altında çıkan uyarıdan anlayabiliyoruz. Close butonuna basıyoruz.

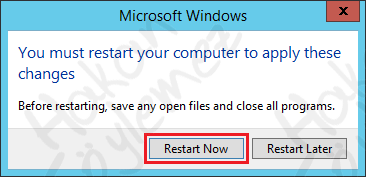

Sonrasında karşımıza çıkan ekranda Restart Now butonuna basarak sunucuyu yeniden başlatıyoruz.

Sunucuya login olurken artık domainuser şeklinde login oluyoruz.

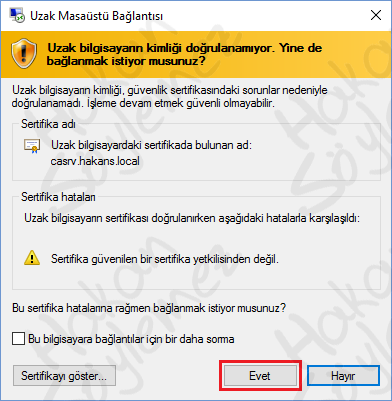

Gördüğünüz gibi RDP bağlantısı içerisinde çıkan sertifika isminde de casrv.hakans.local ismini görebiliyoruz.

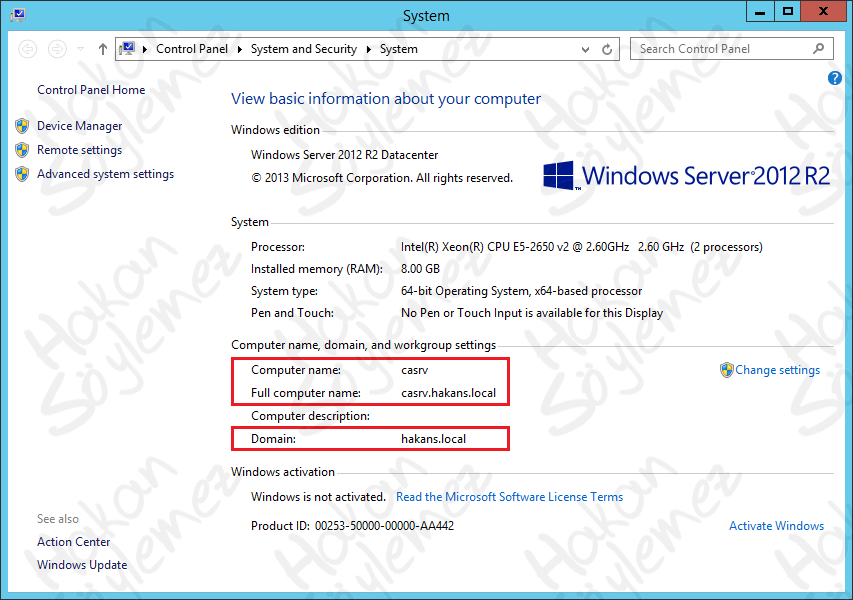

Sunucumuz açıldıktan sonra yeniden sistem ayarlarına girdiğimizde artık member işleminin başarılı bir şekilde tamamlandığını görebiliyoruz.

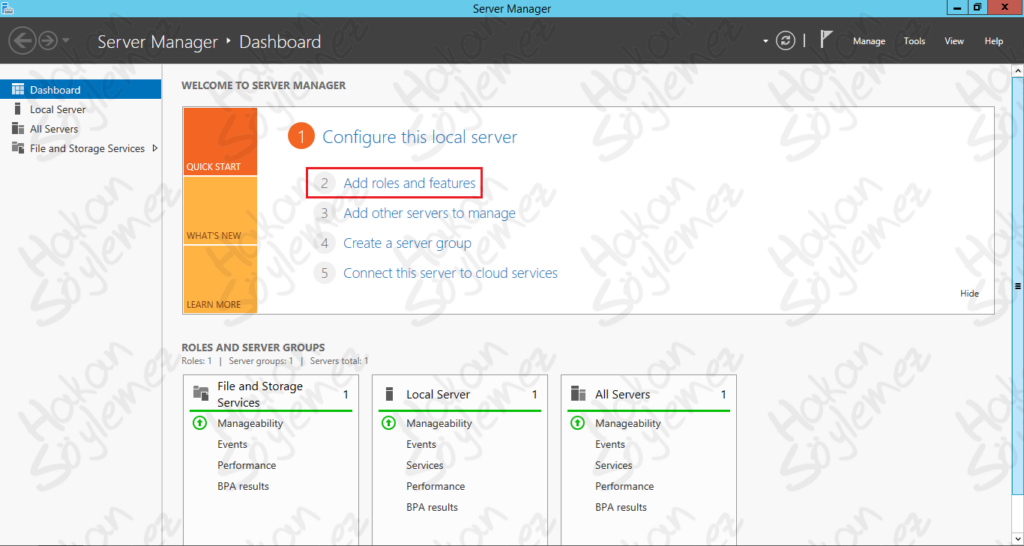

Artık Certification Authority servisinin kurulumuna başlayabiliriz. Bunun için Server Manager panelini açıyoruz ve Add roles and features butonuna basıyoruz.

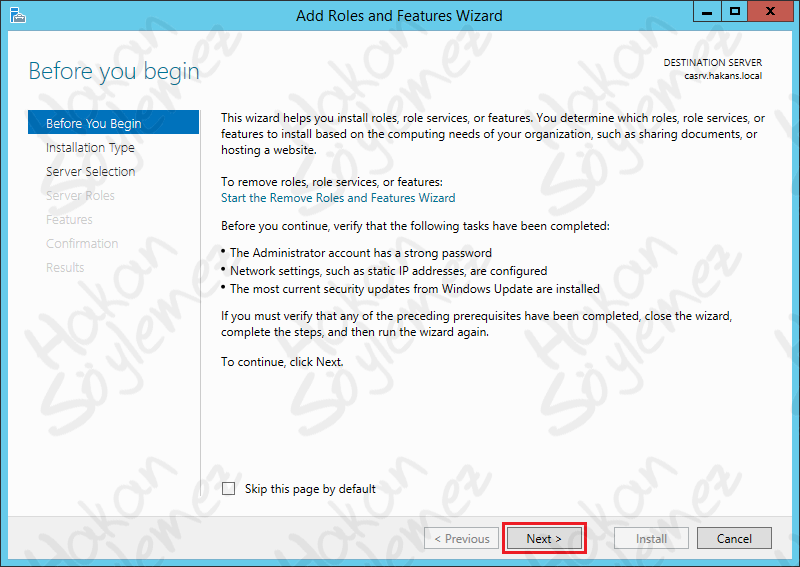

Karşılama ekranını Next butonu ile geçiyoruz.

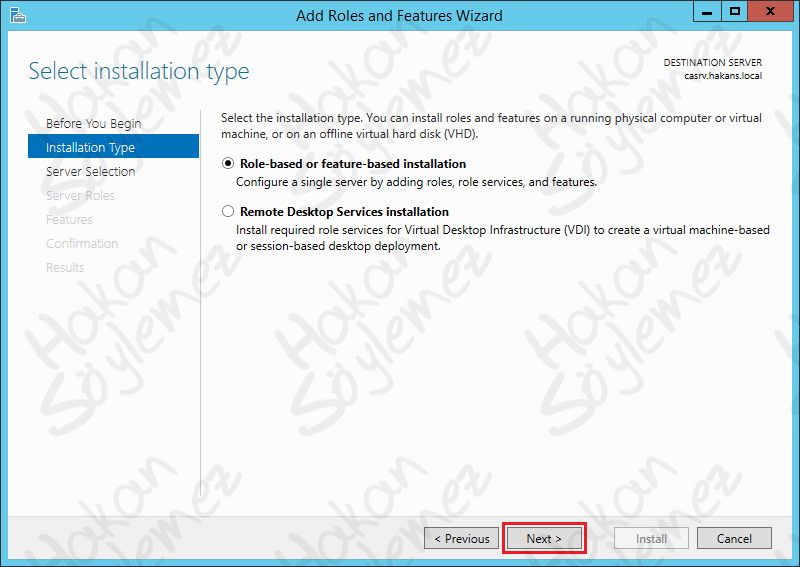

Role-based or feature based installation seçeneği ile devam ediyoruz.

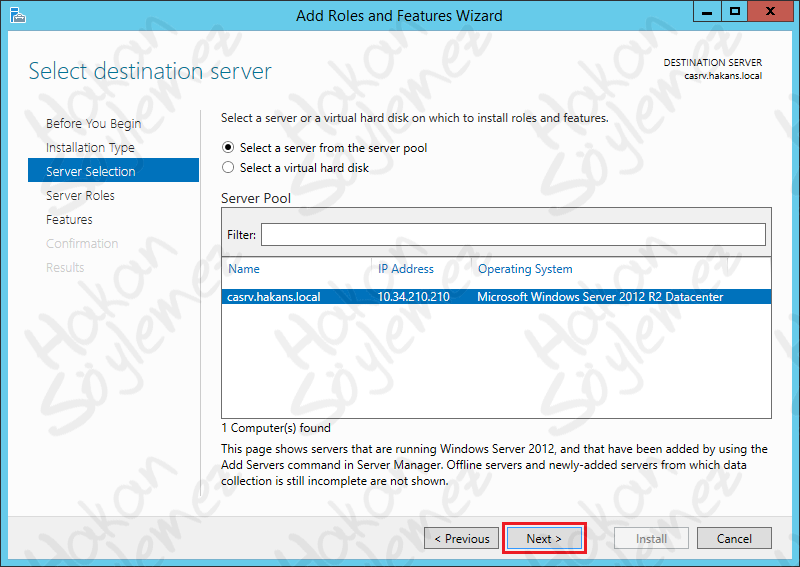

Server Selection ekranında sunucu bilgilerimizi görüyoruz ve Next ile devam ediyoruz.

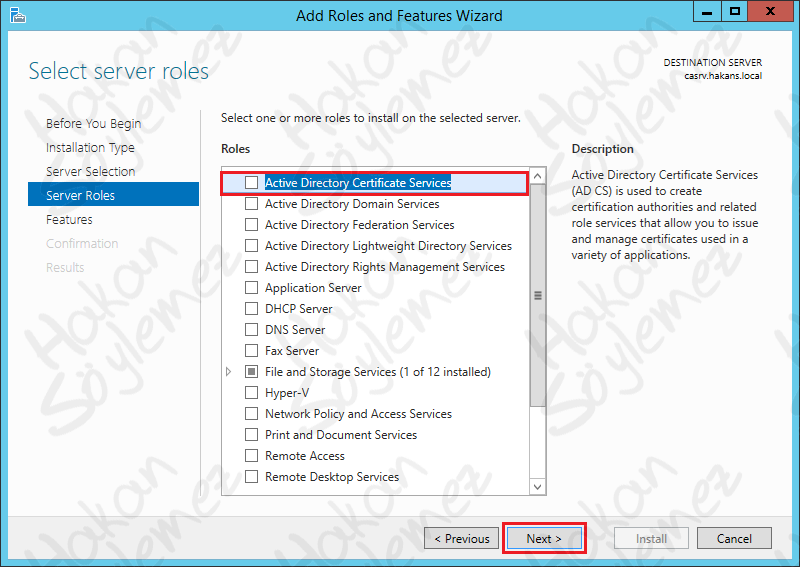

Select server roles ekranında Active Directory Certificate Services kutucuğunu seçiyoruz.

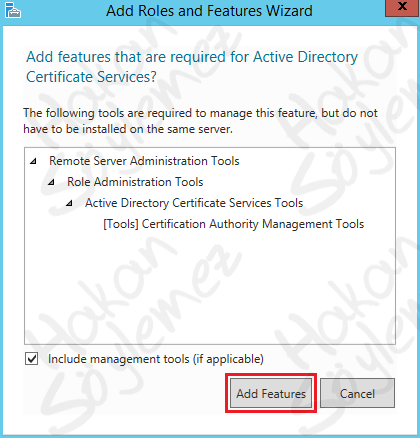

Kutucuğu seçtikten sonra karşımıza yüklenmesi gereken feature’lar ile ilgili bilgilendirme ekranı çıkıyor. Bu ekranda Add Features butonuna basıyoruz.

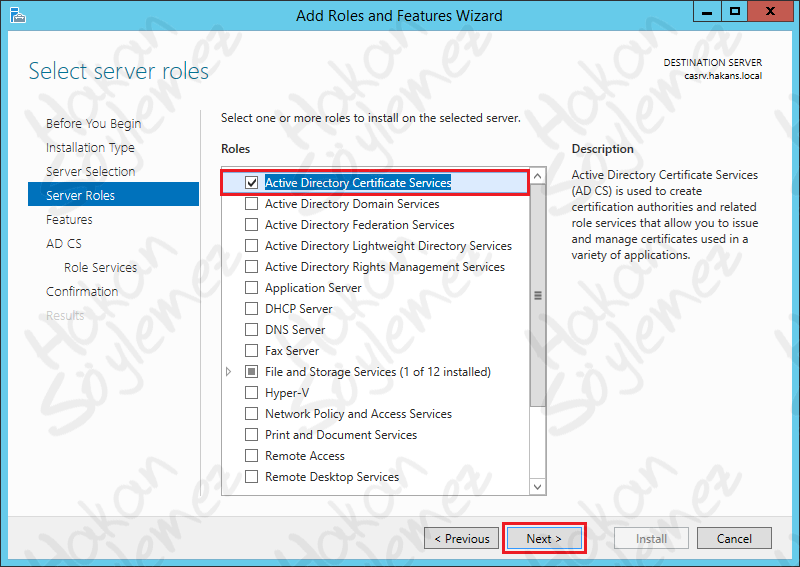

İlgili Server Role işaretlendi. Next ile devam ediyoruz.

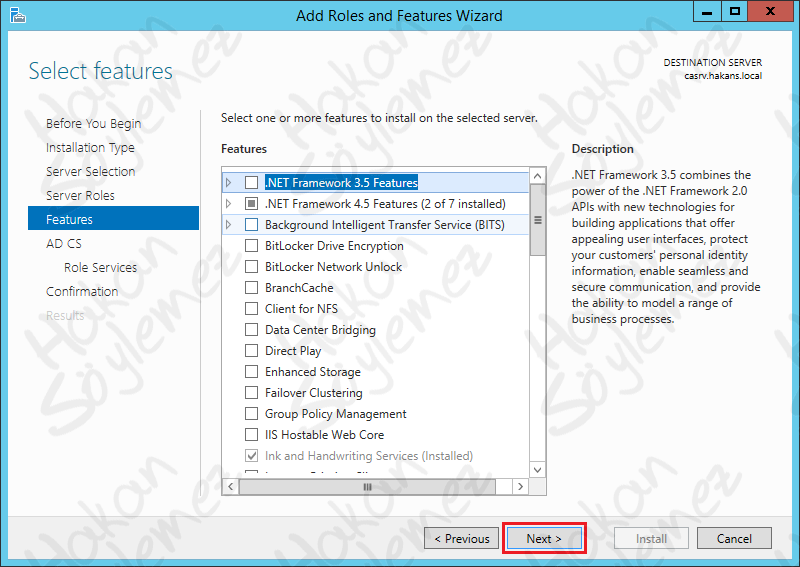

Feature’ları daha önceden eklediğimiz için bu ekranda bir işlem yapmadan Next ile ilerliyoruz.

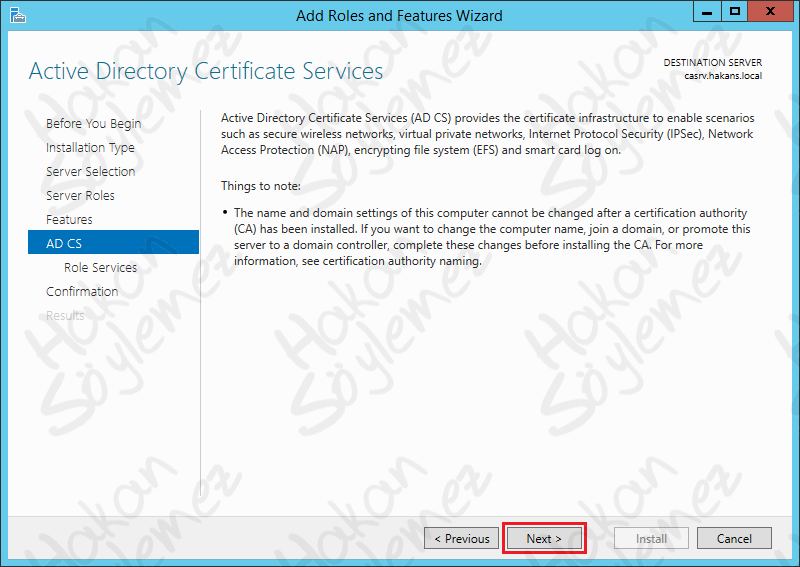

Karşımıza Active Directory Certificate Services ile ilgili bir bilgilendirme ekranı çıkıyor. Next butonu ile ilerliyoruz.

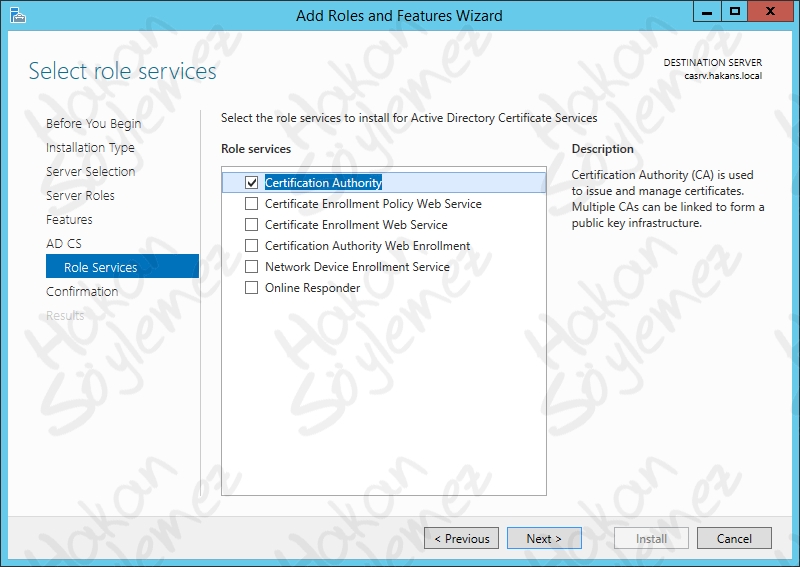

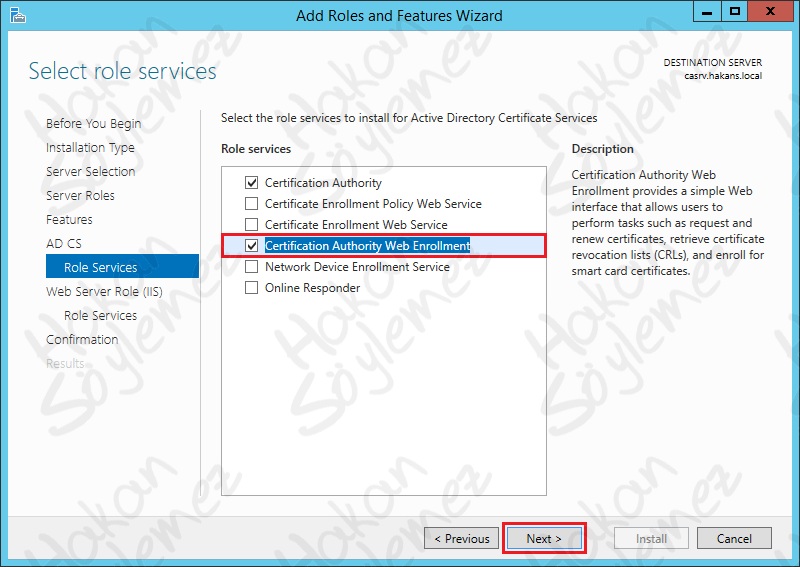

Select role services ekranında Certification Authority seçeneğinin varsayılan olarak seçili geldiğini görüyoruz.

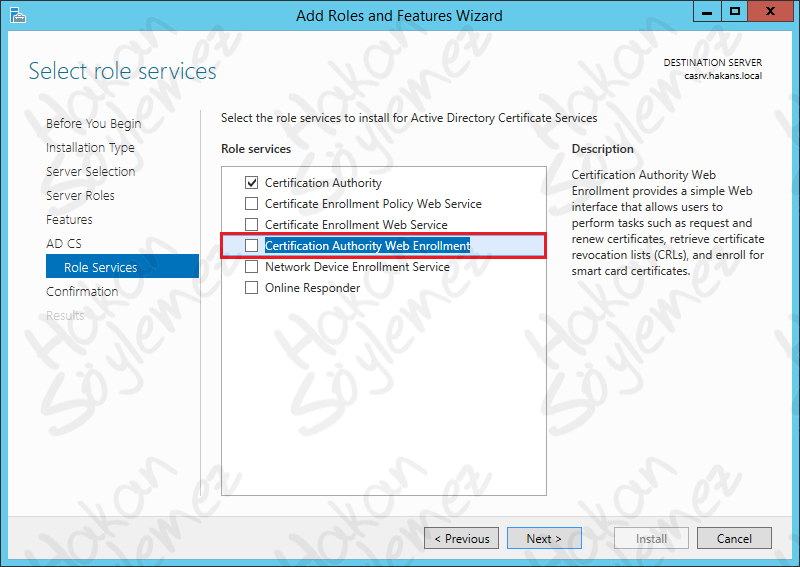

Bu role’e ek olarak Certification Authority Web Enrollment kutucuğunu da işaretliyoruz.

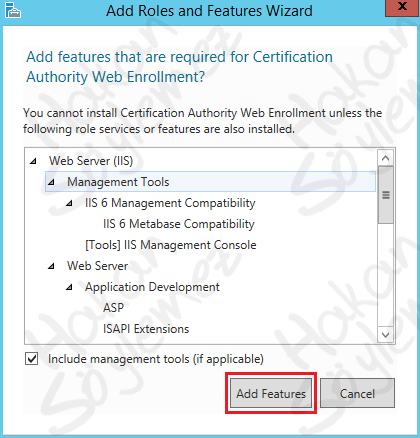

Seçtiğimiz role bir web servisi olduğu için karşımıza IIS ile ilgili yüklemelerin de yapılacağına dair uyarı ekranı çıkıyor. Yine Add Features butonu ile devam ediyoruz.

İkinci role’de işaretlendi. Next ile devam ediyoruz.

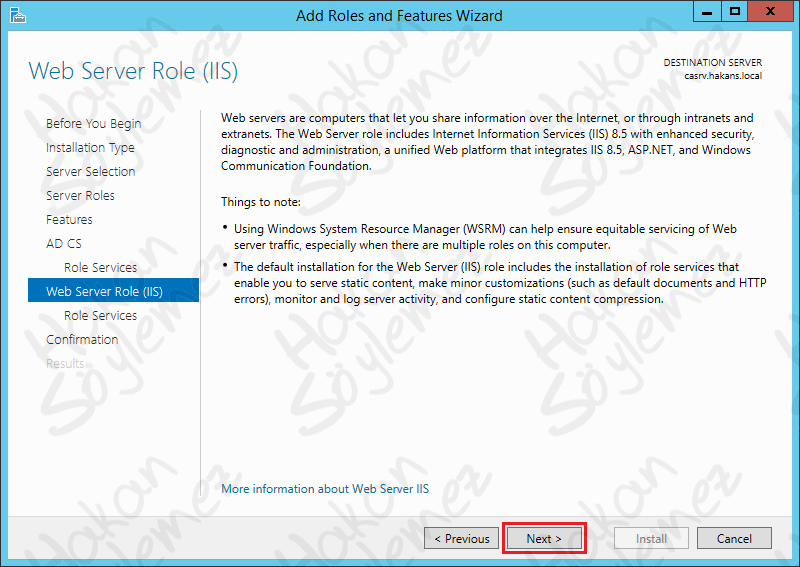

IIS ile ilgili bilgilendirme ekranı çıkıyor. Devam ediyoruz..

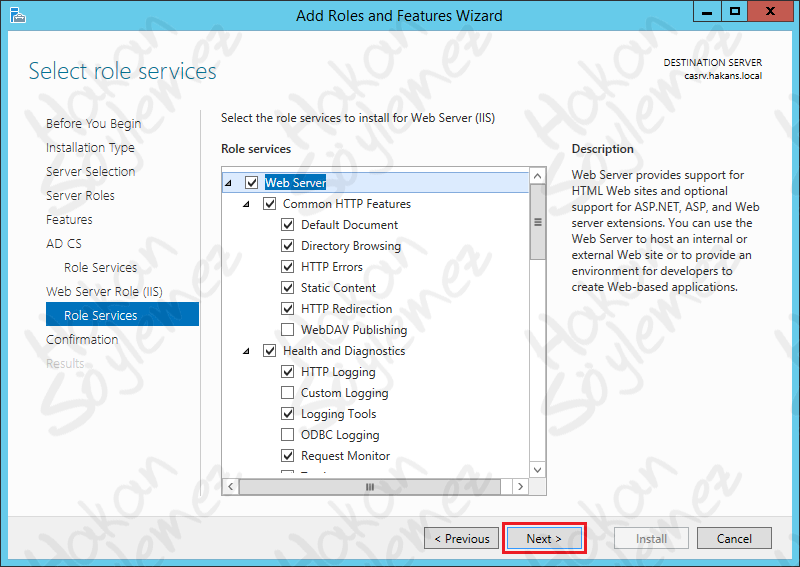

Web Server role’ünü varsayılan seçenekleri ile kurmayı tercih ediyoruz. O bakımdan ek bir seçenek işaretlemeden devam ediyoruz.

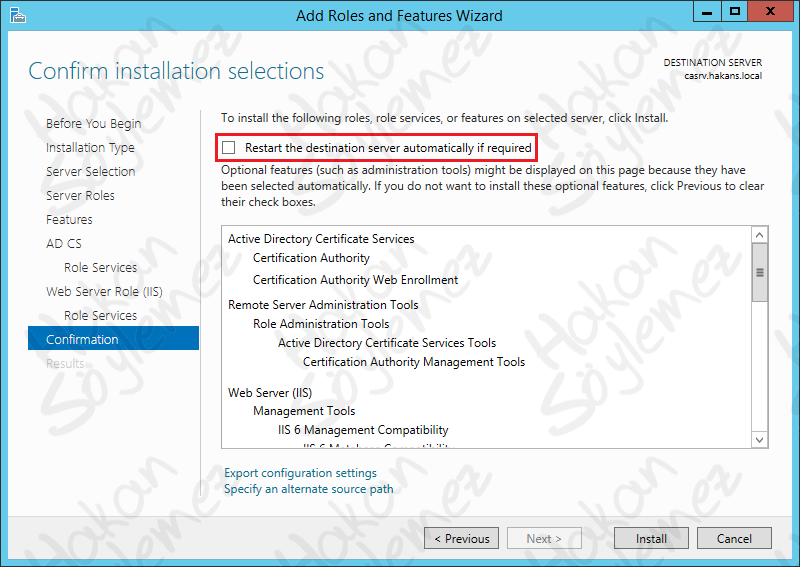

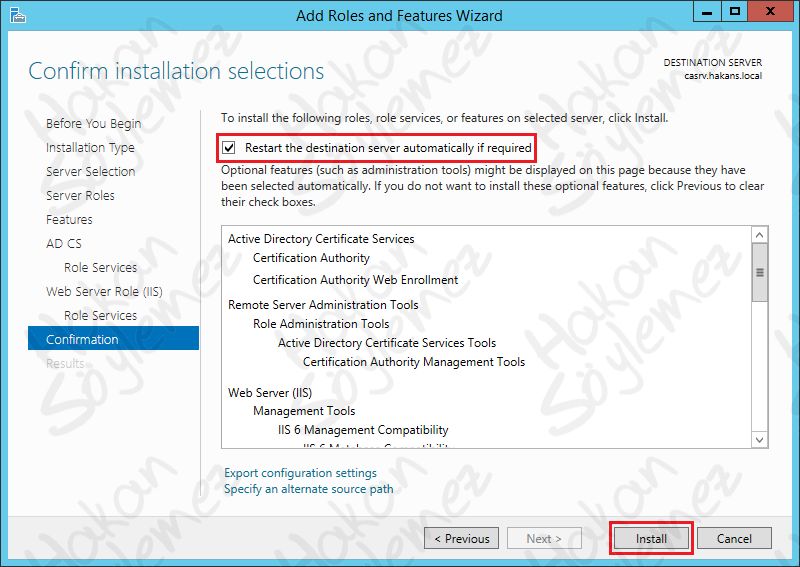

Kuracağımız role ve servisler yeniden başlatma gerektirirse diye Restart the destination server automatically if required kutucuğunu işaretliyoruz.

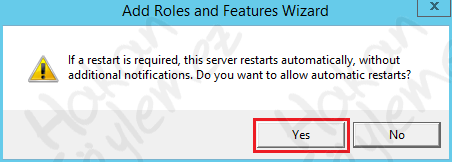

Kutucuğu işaretlediğimizde, kurulum sonrasında sunucunun otomatik olarak yeniden başlatılabileceğine dair bilgilendirme mesajı geliyor. Zaten bizim amacımız da o olduğundan Yes butonuna basıyoruz.

Kutucuğumuzu işaretledik ve artık sistemimiz kurulmaya hazır hale geldi. Install butonuna basarak kurulum işlemini başlatıyoruz.

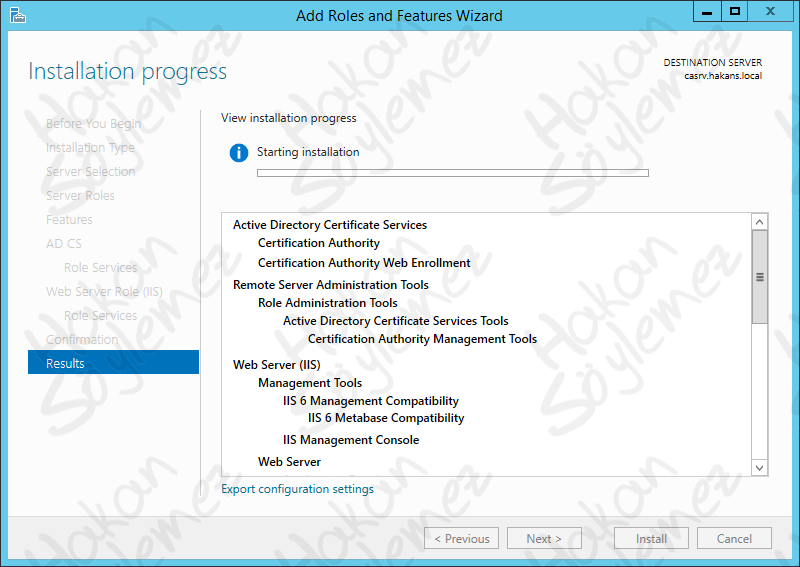

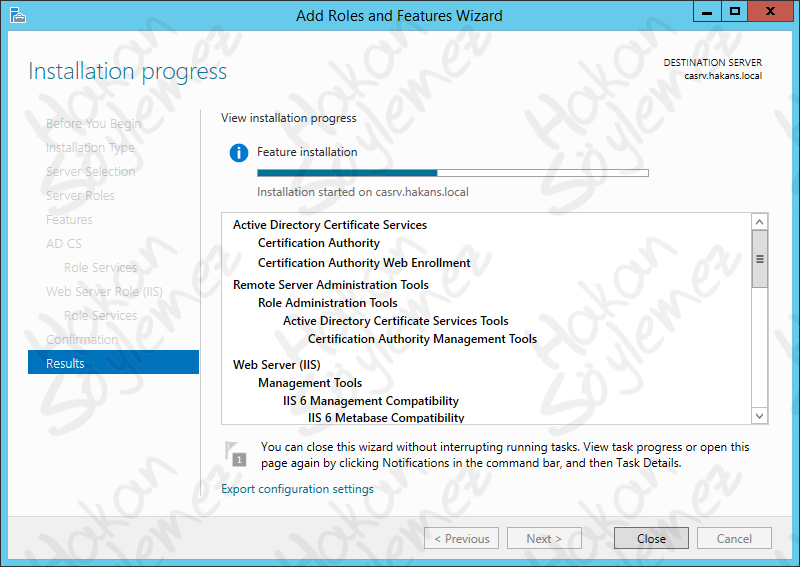

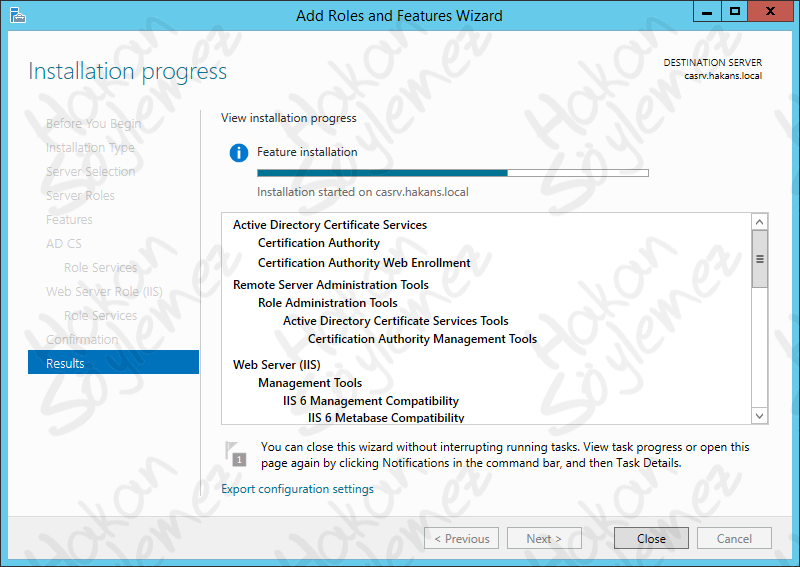

Kurulum işlemi başladı..

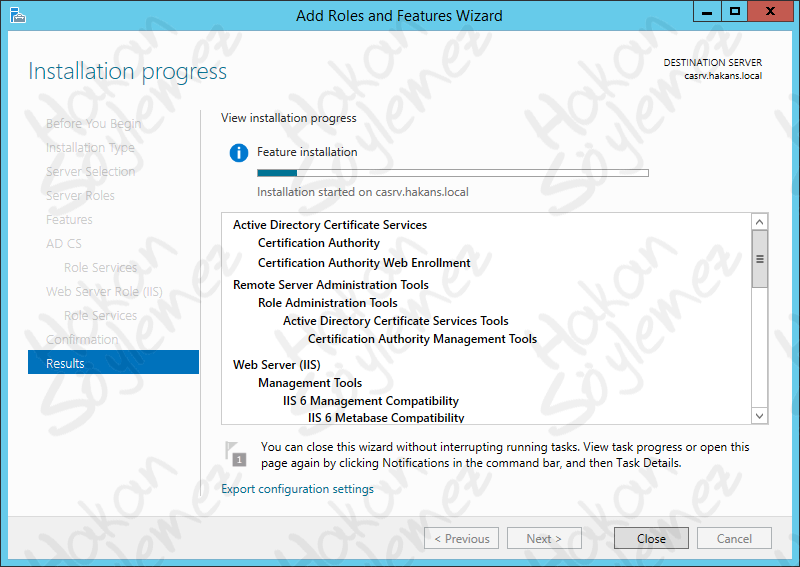

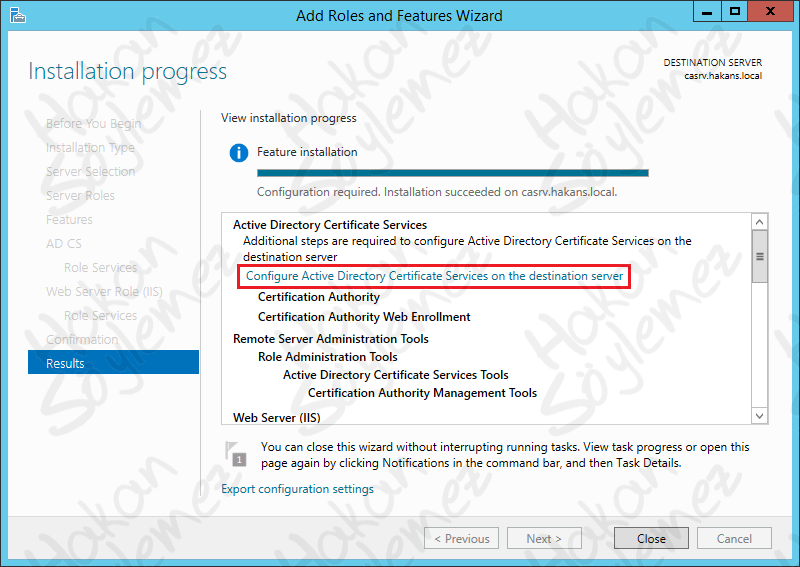

Ve kurulum işlemimiz başarılı bir şekilde tamamlanıyor. İlgili ekranda Configure Active Directory Certificate Services on the destination server yazısına tıklıyoruz.

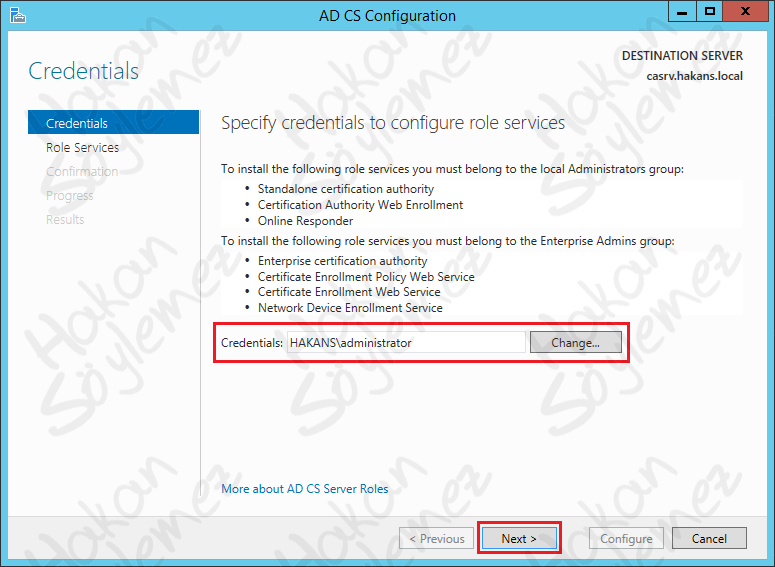

Credentials ekranında sunumuzu domain yapısına daha önceden dahil ettiğimiz için kullanıcı bilgileri otomatik olarak geliyor. Bu ekranda istersek Change… butonuna basarak farklı bir kullanıcı bilgisi girebiliriz. Biz herhangi bir müdahalede bulunmadan Next ile ilerliyoruz.

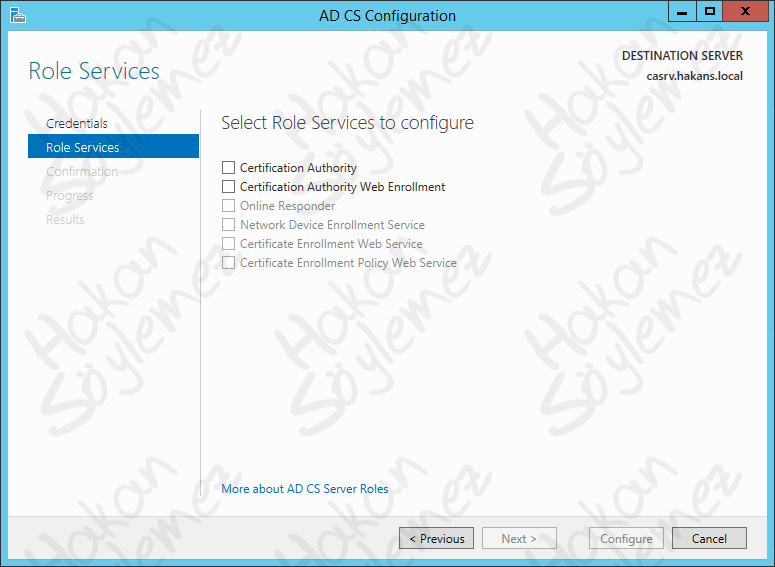

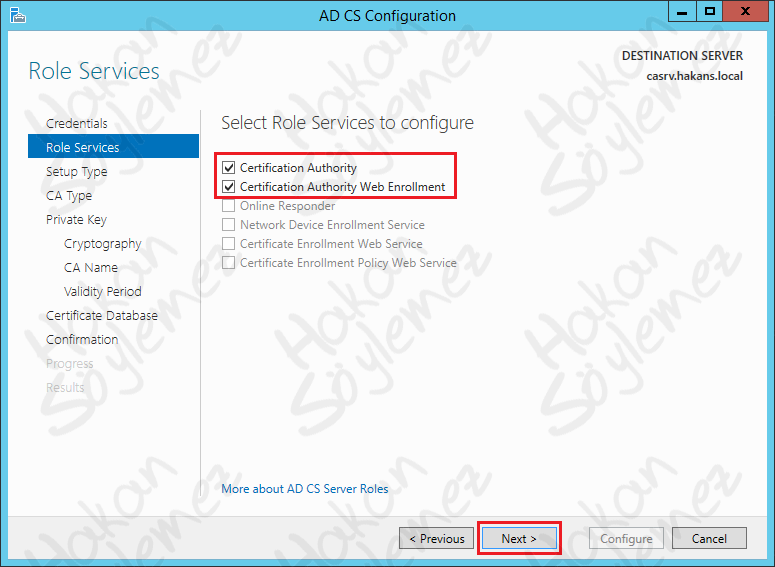

Role Services ekranında Certification Authority ve Certification Authority Web Enrollment kutucuklarını işaretlememiz gerekiyor.

İlgili kutucukları işaretliyoruz ve Next ile devam ediyoruz.

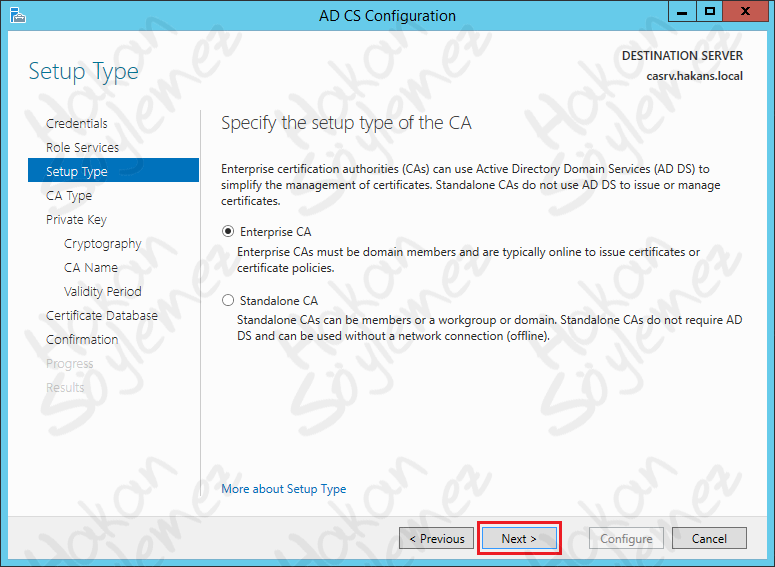

Enterprise CA seçeneği ile devam ediyoruz.

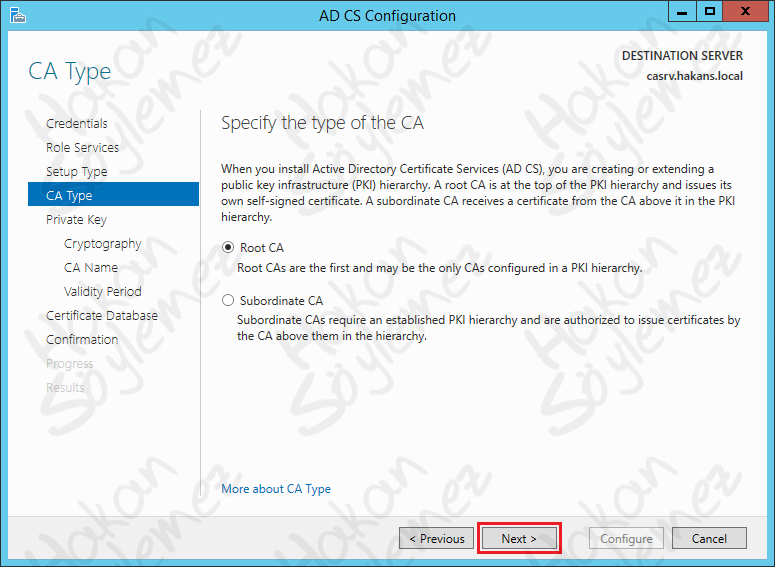

CA Type bölümünde karşımıza iki seçenek çıkıyor. Eğer mevcut yapı içerisinde daha önceden yapılandırılmış olan herhangi bir CA sunucusu yok ise Root CA seçeneği ile, ikinci bir CA sunucusu kurmak istiyorsak Subordinate CA seçeneği ile devam etmemiz gerekmektedir. Mevcut yapıda daha önceden yapılandırılmış bir CA sunucusu olmadığı için Root CA seçeneğini seçiyoruz ve Next butonuna basıyoruz.

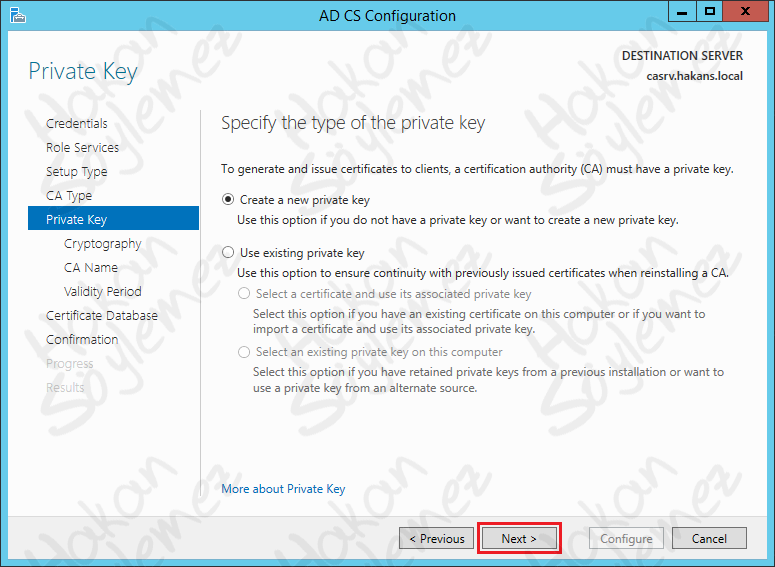

Yine ortamımızda daha önceden kurulu bir CA sunucusu bulunmadığı için haliyle ilk defa private key oluşturmamız gerekiyor. Create a new private key seçeneği ile ilerliyoruz.

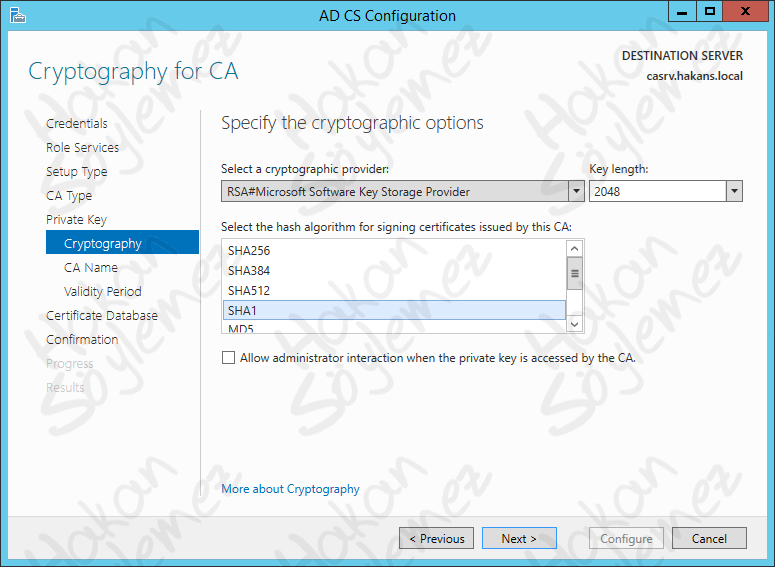

Cryptography for CA ekranında şifreleme tipini seçiyoruz. Biz bu ekranda herhangi bir değişiklik yapmadan Next ile yapılandırmaya devam ediyoruz.

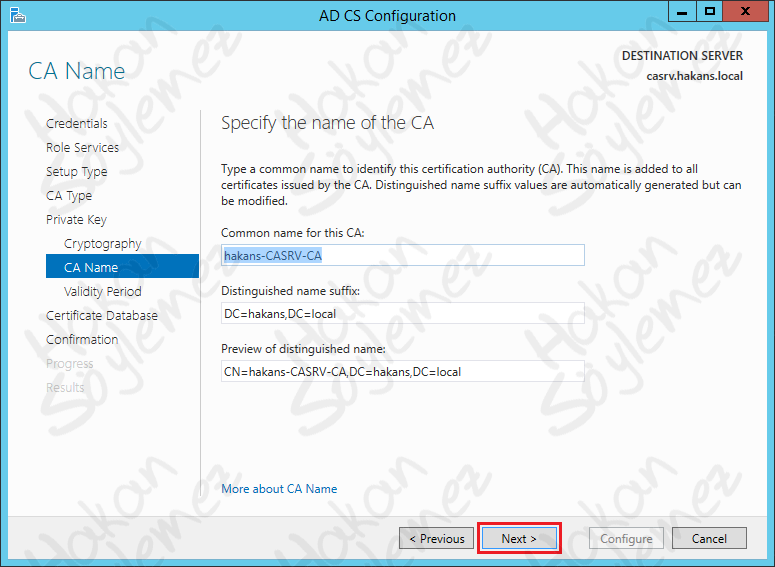

Varsayılan olarak sunucumuza, üretilecek olan sertifika içeriklerinde yer alacak bir common name tahsis ediliyor. İstersek bu ismi değiştirebiliriz. Biz herhangi bir değişiklik yapmadan devam ediyoruz.

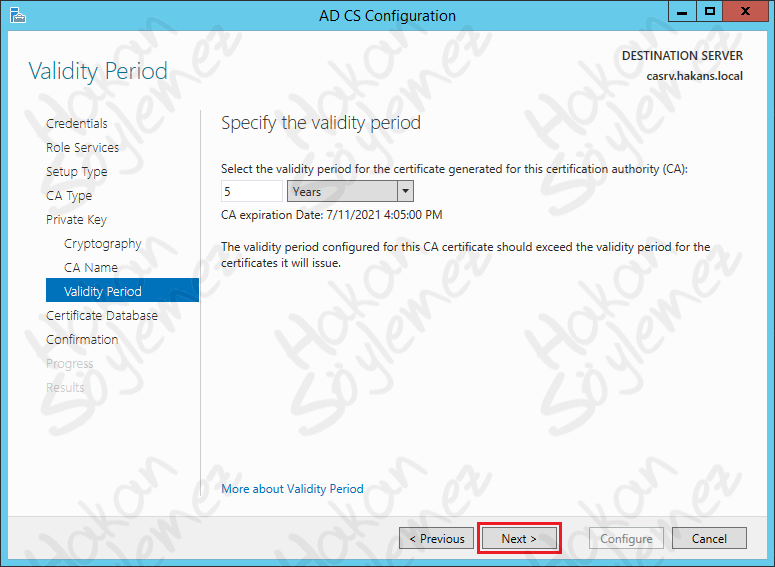

Validity Period ekranında, oluşturulacak olan root sertifikanın geçerlilik süresini belirliyoruz. Burada belirlediğimiz süre bu sertifika sunucusuna ne kadar süre ile güvenmemiz gerektiğini ifade eden süredir. Süre bittiğinde root sertifikayı yenilememiz gerekmektedir. Siz isterseniz süreyi artırabilirsiniz. Biz default değerlerde herhangi bir değişiklik yapmadan devam ediyoruz.

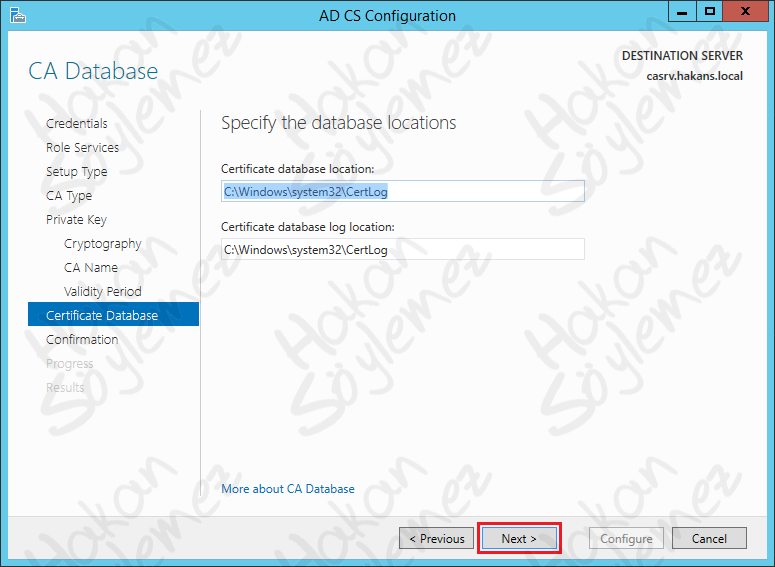

CA Database ekranında database ve log dosyalarının depolandığı dizin bilgileri yer alıyor. Varsayılan değerlerde herhangi bir değişiklik yapmıyoruz.

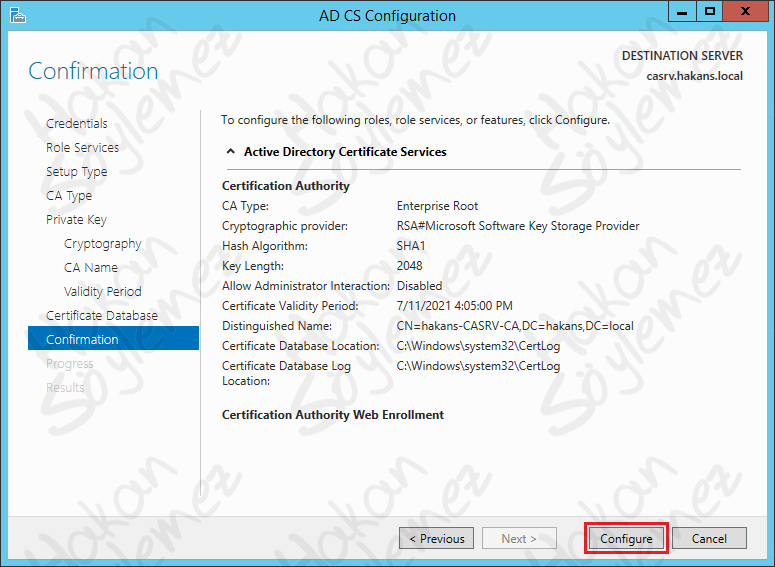

Confirmation ekranında karşımıza şu ana kadar yapmış olduğumuz ayarlar ile ilgili bir özet çıkıyor. Biz ayarlarımızda herhangi bir sorun görmüyoruz ve Configure butonuna basarak yapılandırma işlemini başlatıyoruz.

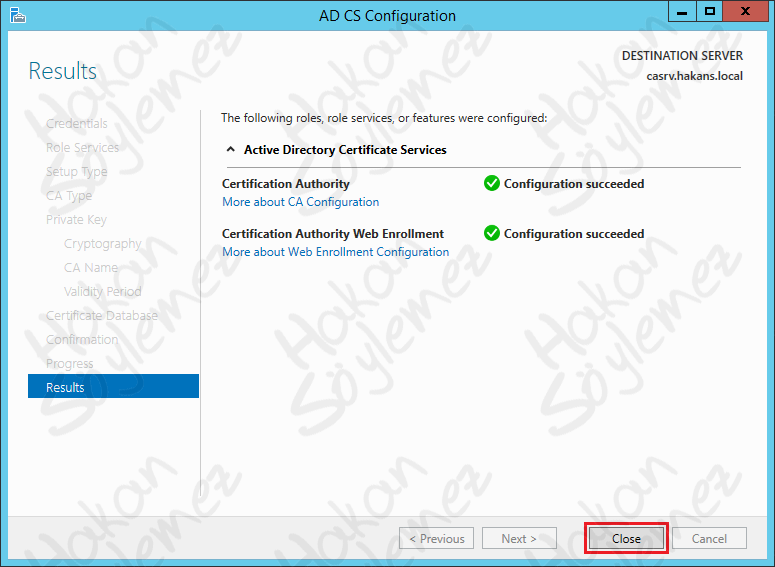

Yapılandırma işlemi başarılı bir şekilde tamamlandı. Close butonu ile pencereyi kapatabiliriz.

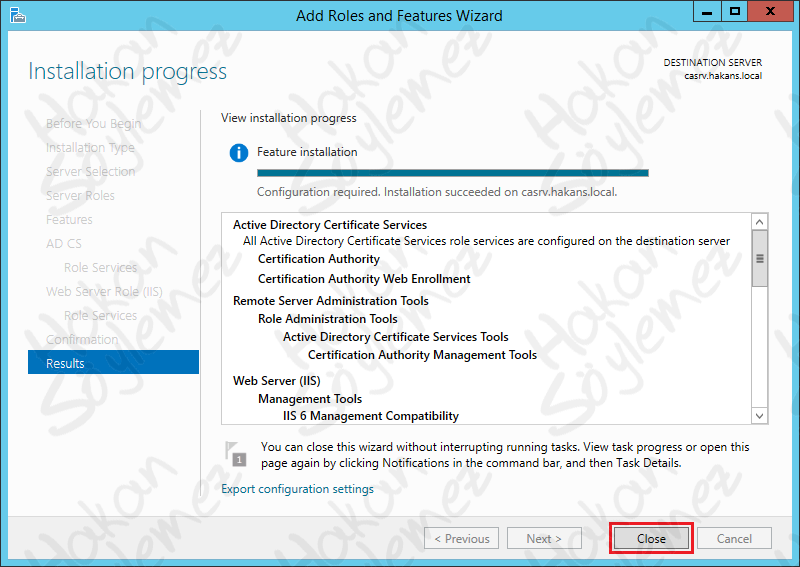

Add Roles and Features Wizard ekranında da tüm servislerin ve role’lerin kurulumlarının başarıyla tamamlandığını görüyoruz. Bu ekranı da yine Close butonu ile kapatabiliriz.

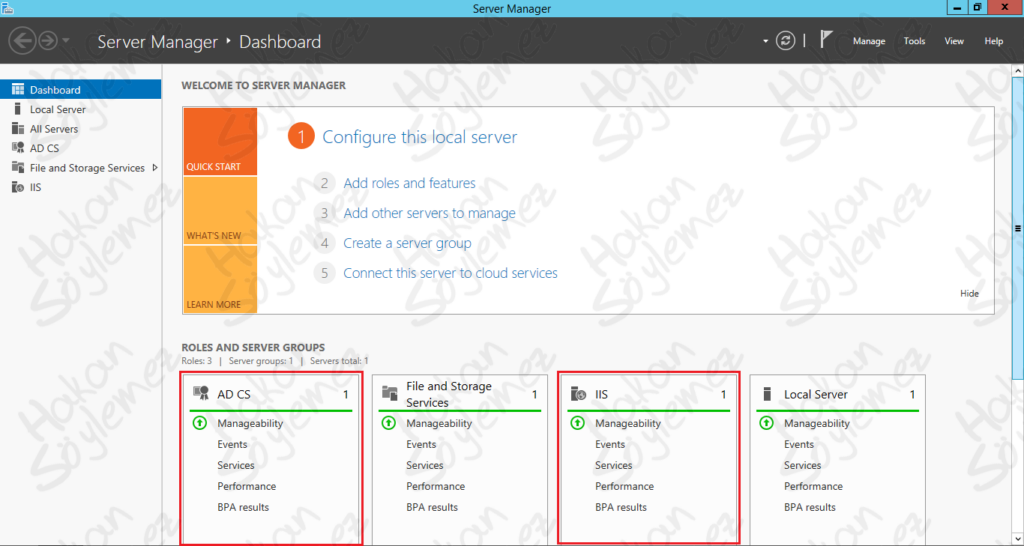

Server Manager paneli içerisine AD CS ve IIS ile ilgili yönetim alanlarının geldiğini görebiliriz.

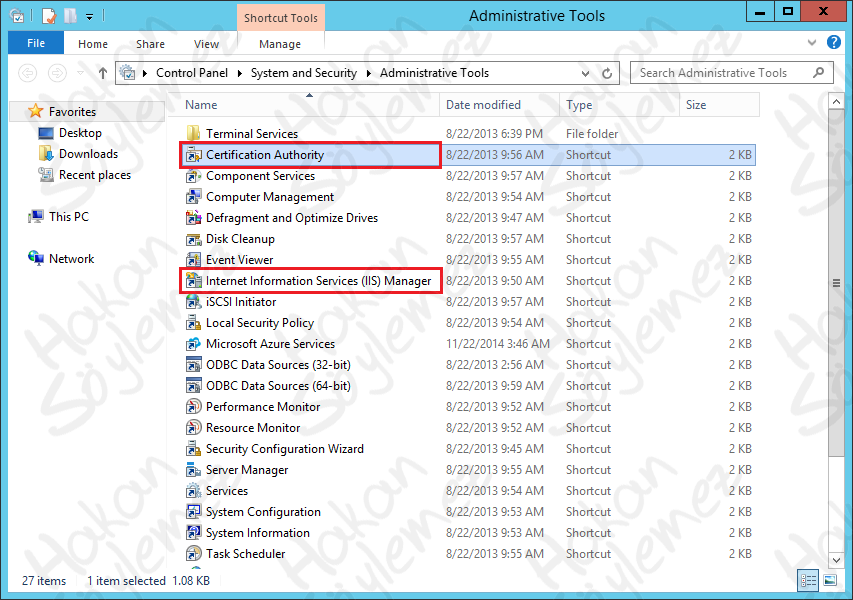

Administrative Tools içerisinde de yine Certification Authority ve Internet Information Services (IIS) Manager ile ilgili araçların geldiğini görüyoruz.

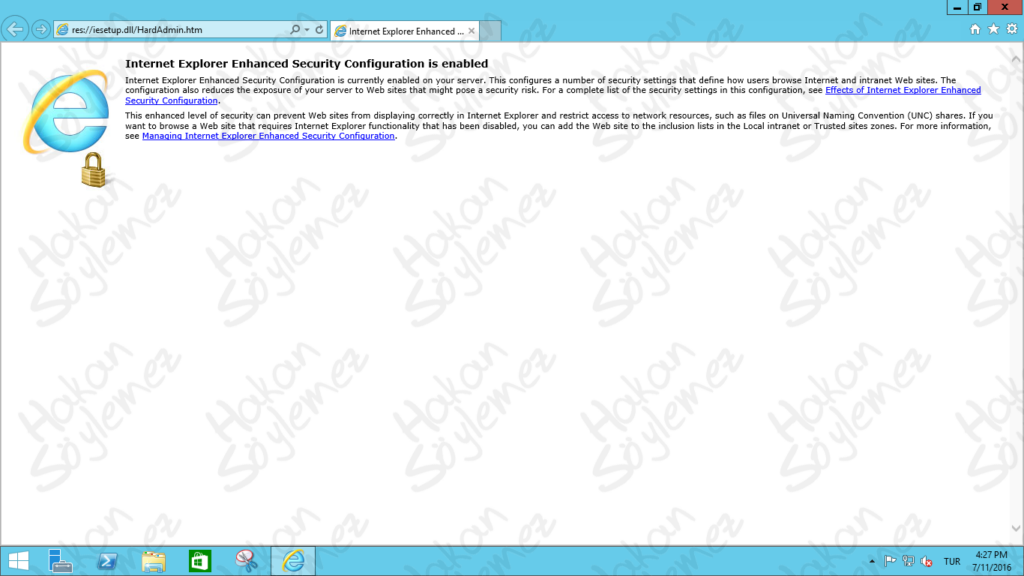

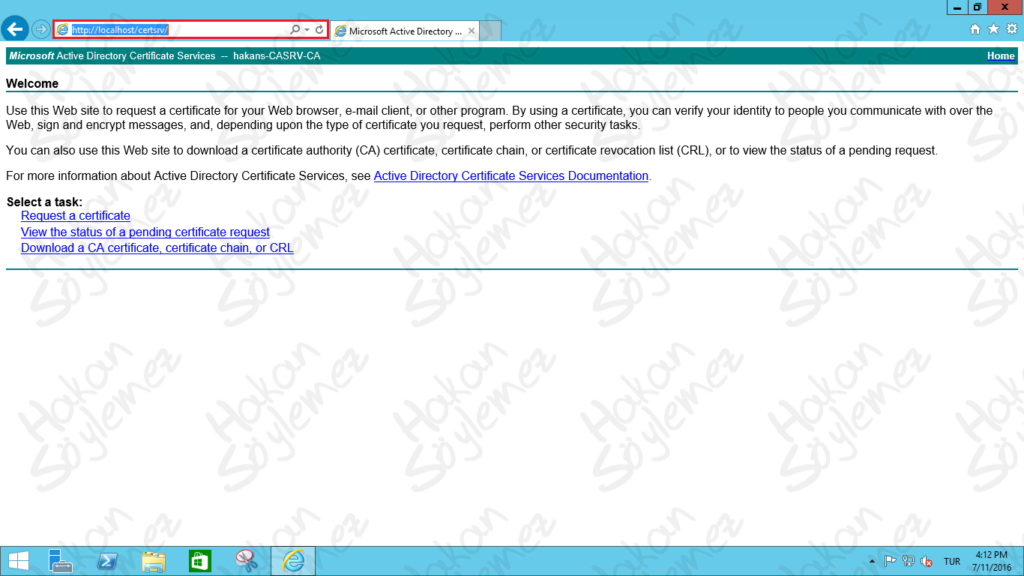

Son olarak test için Internet Explorer sayfası açıyoruz ve adres satırına http://localhost/certsrv/ yaziyoruz.

Not : Eğer sayfa açılmazsa Web Server ( IIS ) servisini restart ederek yeniden deneyebilirsiniz.

Gördüğünüz gibi sertifika oluşturma ekranı açıldı. Sertifika oluşturma ile ilgili işlemlerimizi bu ekrandan yapabileceğiz.

Makalemizin sonuna geldik. Bir başka makalede görüşmek dileğiyle..